2021年 hw红队样本分析(三) - NimShellcodeLoader

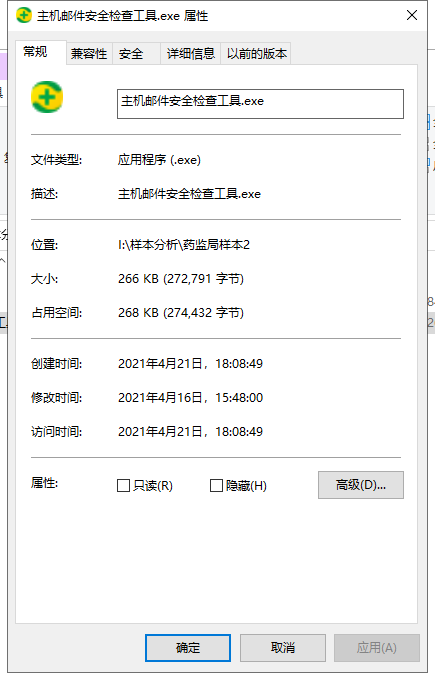

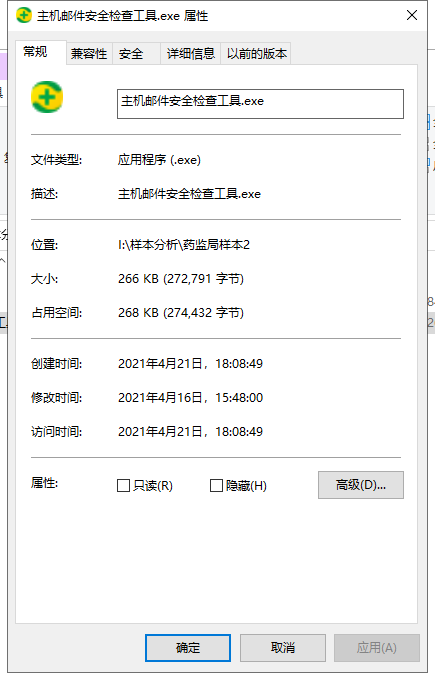

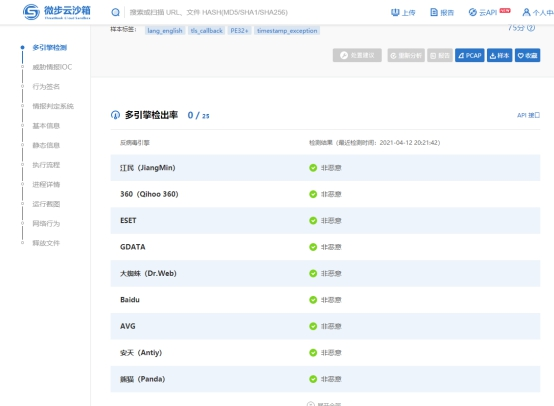

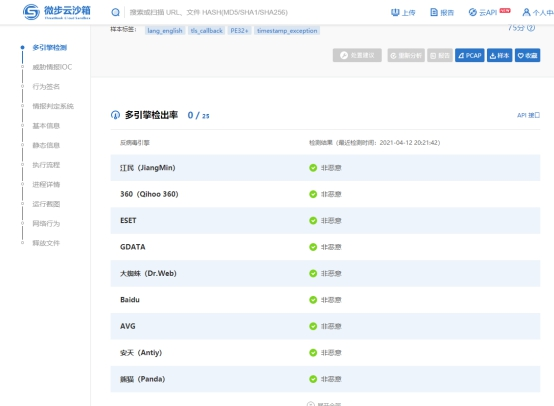

0x01 样本概况Name:主机邮件安全检查工具 ico使用的是360的图标 在Virustotal网站上,样本报毒1引擎,基本上绕过了全部国产杀毒,免杀效果较好 0x02 样本分析对该样本进行反编译处理, 根据程序中各地址字符串信息可以推断 该样本使用了较为小众的语言nim作为shellcode loader 因为该样本使用的是nim语言,导致反编译出现有较大困难 获取到了部分远程加载地址 http://47.105.76.103:8023/log.txthttp://47.105.76.103:8081/cmhttp://47.105.76.103:8081/lbJD根据字符串信息+动态调试结果推断该恶意样本执行流程如下 下载http://47.105.76.103:8023/log.tx..

Read more

2021年-HW红队样本分析(二) - C++ ShellcodeLoader

0x01 样本概况Name:国家xx局安全升级文档.docs.exe ico为word的,很显然在利用已知扩展名隐藏的特性在钓鱼 在Virustotal网站上,样本报毒9引擎,基本上绕过了全部国产杀毒,免杀效果相对较好 其样本为C2远控样本,回链地址为39.107.95.197 其回连IP已经被标记为恶意C2 IP 行为特征如下 0x02 样本分析对该样本进行反编译处理,该恶意样本执行流程如下创建互斥体 检查用户名 检查当前环境是否为虚拟机 检查系统语言 从http://39.107.95.197:8888/update64.bin下载文件并复制到内存 virtualAlloc开辟内存后 将刚刚下载的bin文件的shellcode加载到开辟的内存中并且执行 winhex查看bin文件 其s..

Read more

2021年 HW红队样本分析(一)-PythonShellcodeLoader

0x01 邮件原文与样本hw期间内部邮箱网关收到了钓鱼邮件 邮件原文如下 解压后得到样本 财险内部旅游套餐方案.pdf.exe 样本为大小为5.88M,HASH如下 MD5 5bc32973b43593207626c0588fc6247e SHA-1 551414cb283a56cf55817c720c2efee0144ea2ed SHA-256 d12e852eeefa87e75c7876fb53947b979bfbf880eb825eb58b9fe7f0132809ad VT报毒 14/69,免杀效果尚可 通过Yara规则检测,为典型的Cobaltstrike x64 https beacon载荷 基于程序体积和逆向后获取到的函数判断,该恶意样本为Python编写的shellcode..

Read more