重生之我是赏金猎人(六)-强行多次FUZZ发现某厂商SSRF到redis密码喷洒批量反弹Shell

0x01 对目录批量FUZZ,发现一处隐蔽接口挖某大厂已经挖了快两个周了,期间因为公司业务比较繁忙,最近一直没挖。 但是一直在用ffuf挂着字典对厂商资产进行批量目录扫描,今天上服务器看了下扫描结果,就出货了 接口地址为:https://xxx.xxxx.com/xxxx/start 我们直接对其进行访问 发现该接口给我们提供了一些可以使用的接口链接 我们逐个测试拼接接口后,发现一个名为face_xxxx的接口有戏 0x02 FUZZ传参格式+参数访问接口,提示Method Not Allow,405错误,那么很显然,我们得换POST传参 POST随便传个参过去,发现接口提示”Request error, content-type was unsupported” 很好,继续FUZZ content..

Read more

重生之我是赏金猎人(五)-多手法绕过WAF挖掘某知名厂商XSS

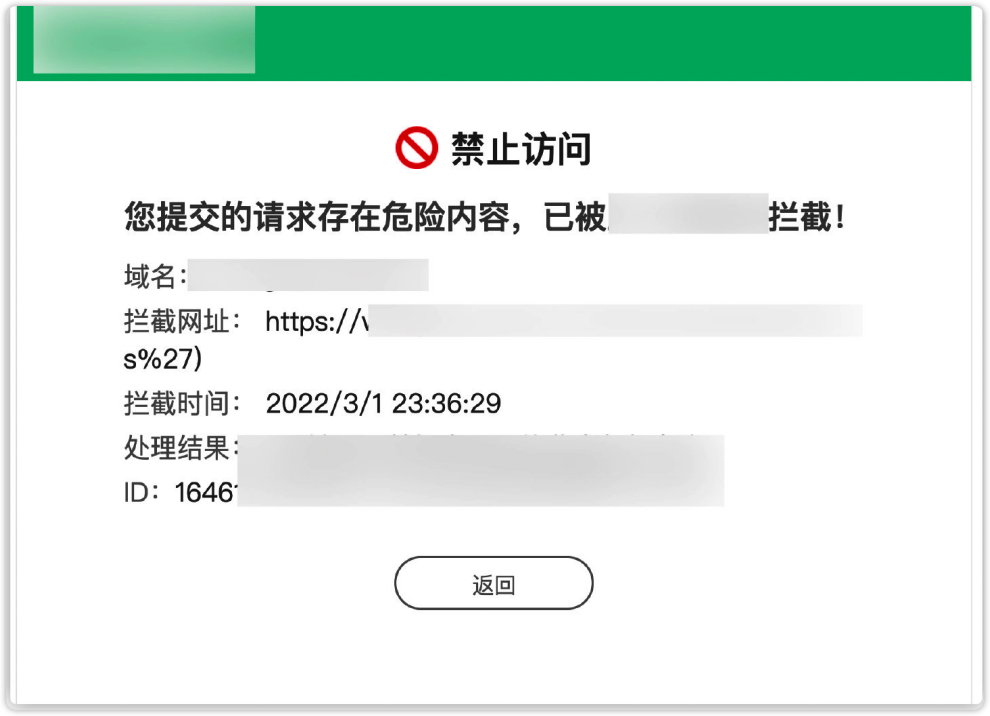

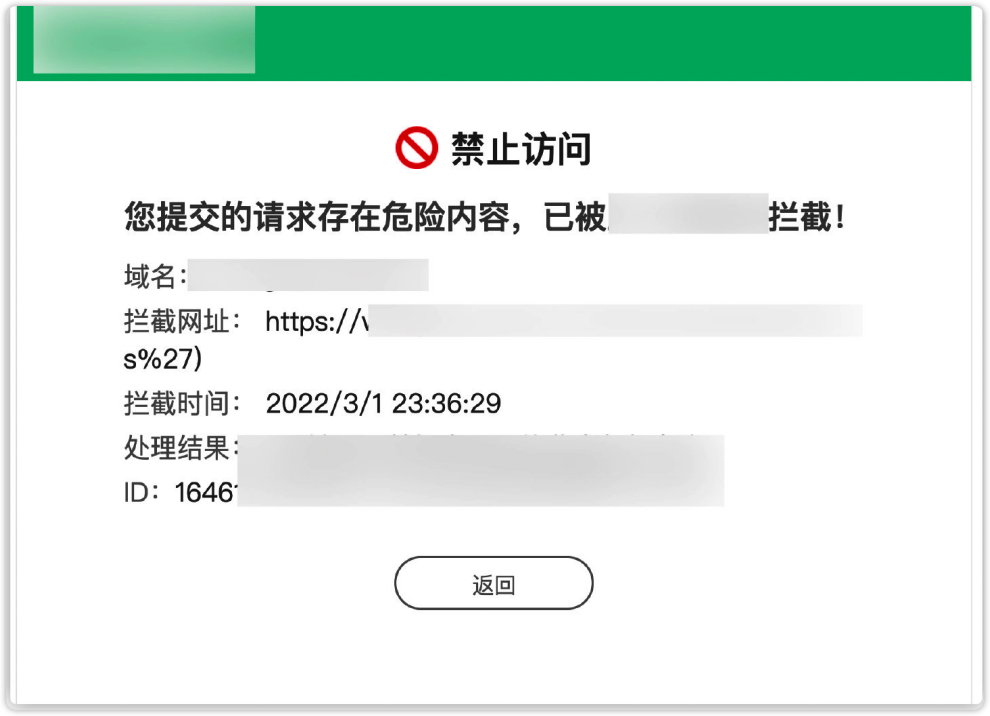

0x01 前奏最近在测试某知名安全厂商的过程中,发现其一处重要业务的子域竟出现了难得一见的自研WAF,如此一来勾起了我的兴趣~ 仔细研究该业务点后,发现某处传参,会直接将传参内容写入JS中,大大的危险 于是与WAF的一次交锋便从此刻开始~ 0x02 平静的闭合与常规操作由上图的输出位置可知,无WAF情况下,我们只需要通过 ’)] 三个符号来闭合前半部分JS,再用//注释后方JS,再直接eval执行JS代码即可 构造Payload %27)];eval(alert('xss'))// 由于eval,alert,括号等太敏感~毫无疑问,直接被WAF秒了 那只能用经验与思路来逐渐替换掉这些敏感的函数关键词了~ 0x03 多手法组合绕过WAF解决eval首先解决的是ev..

Read more

重生之我是赏金猎人(四)-记一次有趣的客户端RCE+服务端XXE挖掘

0x01 起因朋友给某甲方做渗透测试,奈何甲方是某知名保险,系统太耐艹,半天不出货 兄弟喊我来一块来看,于是有了本文 0x02 客户端RCE一处朋友把靶标发给我看了下,除了两个下载链接啥也没有 链接下载下来的东西如图,看了下目录里面还有JRE,那么很显然,这客户端exe就是个JAVA启动命令执行套壳 随后打开program文件夹,逆了一下里面的Jar full_path前面定义为用户更新时输入的路径 那么很简单了full_path可控,诱导用户安装更新时路径出输入注入命令即可 D:\software && ping hacker's IP 0x03 发现Webservice Soap接口光这一个水来的客户端RCE肯定是不够的,接下来继续挖掘服务端 看了看没别的功能点,我就..

Read more