重生之我是赏金猎人(十)-记一次层层突破的攻防演练

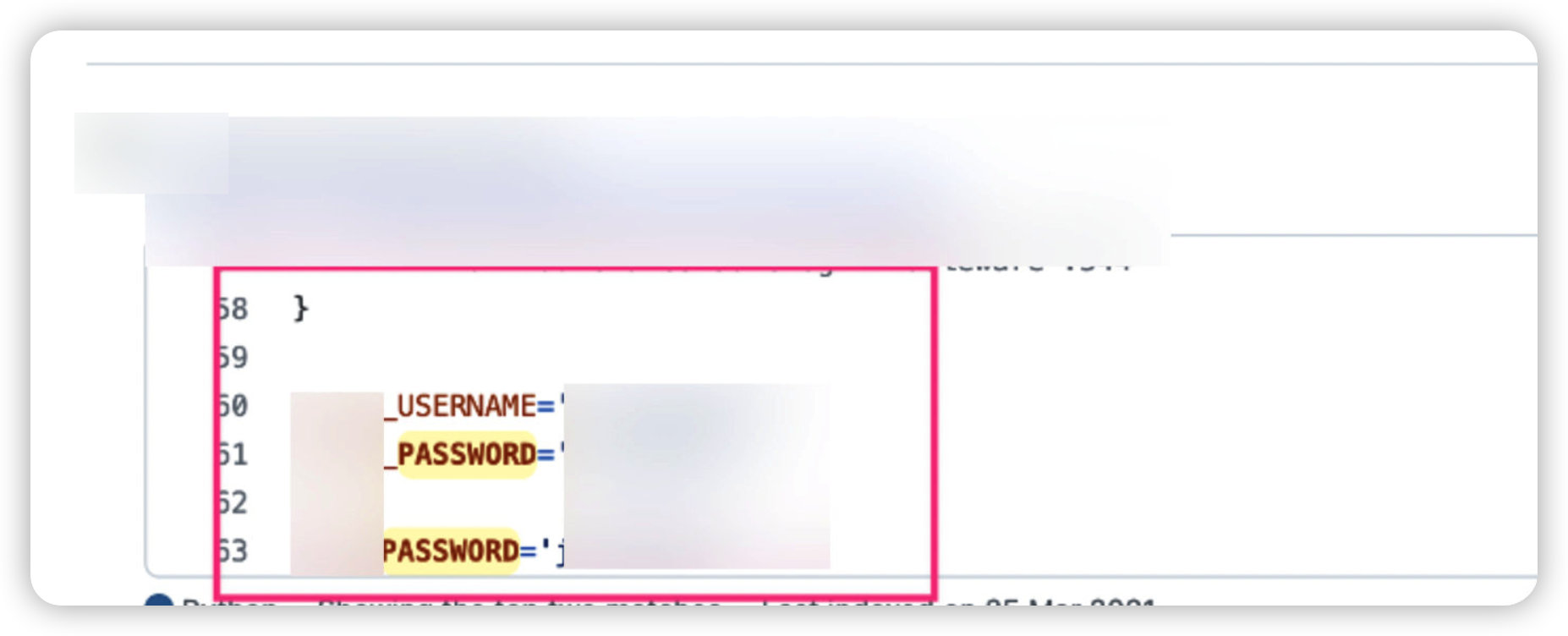

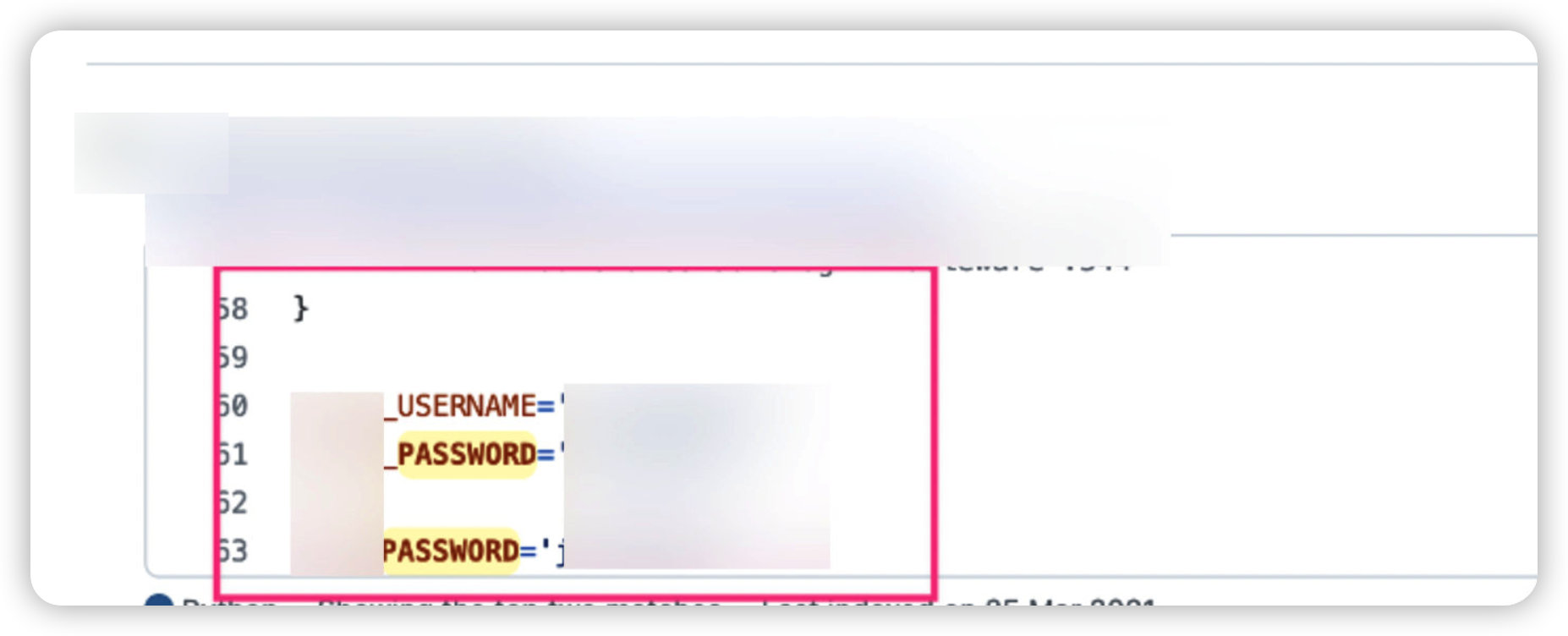

0x00 前言本文简单记述了一下本人在某攻防演练过程中一次层层突破的有趣经历 技术性在攻防实战中虽然一般,但是层层突破的过程比较有意思,并用到了比较多的思路,因此分享给大家 0x01 SSO账号获取由于目标是某大学,对外开放的服务基本上都是一些静态Web页面,没什么太多利用点 因此获取一个该大学的SSO账号就显得尤为重要~ 本人使用该大学的域名、以及常见的搜索密码关键词,调用Github的api在Github中定位到了就读该大学的关键用户 该同学安全意识较为薄弱,经常将账号密码硬编码在程序内,这正是我们苦苦寻觅的人才 结合他在其他项目中硬编码的学号,我们成功利用他的学号+密码登陆该大学SSO系统和学生vpn系统 本来以为可以进驻内网了,结果发现学生VPN除了访问一些学术资源,啥也干不了 好在进去SS..

Read more

重生之我是赏金猎人(九)-巧用目标域名特点挖掘某新上SRC四处RCE

0x02 缘起早上打开微信无聊水群,偶然间发现新上了家SRC 新上的SRC一般都是细皮嫩肉的处子,未经万人骑,得手也更加容易,我们来一探究竟 0x03 资产搜集到默认秘钥被改 山穷水尽简单用目标的cert信息收集了一下网络空间的资产 发现了目标不少的域名都采用“短横线命名法”,一般来说大厂用这种命名法便于分辨开发、测试、生产环境还是蛮多的 总结了一下,常见的开发、测试、生产环境域名中常见词如下 uat test dev pre pr pro ... 随后从资产列表中找到了一个看起来像管理api接口的域名进行访问 根据页面回显,结合之前多年的测试经验,推断此处使用了Apache Apisix 之前复现过Apache Apisix默认秘钥添加恶意路由导致的RCE漏洞,此处直接准备一试 发现直接寄了,目标..

Read more