60天通关CISSP考试 经验分享

前言在前几月,我顺利通过了CISSP考试,结束了长达两个月的折磨 分享一下我通过CISSP的经验 一、报考相关(劝退指南):先讲一下我自己的情况,学习安全方面东西有九年了,现在在互联网厂做应用安全,sdlc方向。 我的建议是:有安全方面从业经验,且英语不太差的人报考 如果完全没有从业经验,是真的不建议报考,很有可能变成花钱买罪受! 一、为什么建议有经验的人报考呢❓针对这个考试,以往线性考试的情况下,大家做的题基本上都差不多,所以可以依靠某些投机取巧的方式过关; 但是在2023年,官方认识到了这个问题,并且抽了大量人重考,随后考试模式也变更了CAT模式(可以理解为计算机自适应抽题,哪个知识点答的差,就拷打你哪个知识点),所以这种情况下大家做的题基本上都不一样,基本不可能再依靠”投机取巧”过关。 在考试题中..

Read more鲜花与烧鸡

未选择的路(有删减) 黄色的树林里分出两条路 可惜我不能同时去涉足 我在那路口久久伫立 我向着一条路极目望去 直到它消失在丛林深处。 但我却选了另外一条路 它荒草萋萋,十分幽寂 显得更诱人,更美丽; 虽然在这条小路上,很少留下旅人的足迹 一片树林里分出两条路—— 而我选择了人迹更少的一条 从此决定了我一生的道路。 未选择的路(有删减)— 弗罗斯特 很久没写杂文了,公众号长期未更新,索性我就当作自留地。 今天是龙年开工的第一个工作日,没回公司上班,请假继续呆在老家,在北京呆了大半年,深感身心俱疲,选择给自己一点精神放空的时间。 前两天过情人节,我妈妈和我闲聊,聊起来多年以前的经历。 二十多年前的情人节,那时候我妈妈和我差不多大,步入工作岗位不久,上班时,我妈妈和年轻的女同事聊起来..

Read more

某头部直辖市攻防演练纪实-如何不用0day打下n个点

前言几个月前打了一场某地的攻防演练,演练当时通知的很急促,没做什么准备直接小米加步枪上阵了… 在此过程中,很多个没用到0day的打点案例都很有意思,下面就简单分享一下 案例一、某单位shiro绕WAF(利用shiro处理rememberMe字段值的feature)信息搜集到某单位的CAS系统…当时开着Burpsuite插件,扫到了默认的shiro秘钥 当时开心坏了…但是有遥遥领先厂商的WAF在,如果直接上现成的工具会直接寄 后面试了试网上公开的方法,直接把请求方式删掉,依然被拦,包直接被重置掉,无奈寻找新faeture 最终在Shiro的rememberMe字段值处理流程中,发现在Base64解码过程中有戏 如图,在shiro解码base64字符串的过程中,会调用discardNonBase64方法去..

Read more

GoogleCloudVrp-top7-2022-Study-and-Ideas

前言:Google安全团队近期发布了2022年GoogleCloud VRP中赏金top7的漏洞 https://security.googleblog.com/2023/06/google-cloud-awards-313337-in-2022-vrp.html?continueFlag=8d8e2a2b6ab56e4030b5b194ac3f4922 1st Prize - $133,337: Yuval Avrahami for the report and write-up Privilege escalations in GKE Autopilot. Yuval’s excellent write-up describes several attack paths that would allo..

Read more

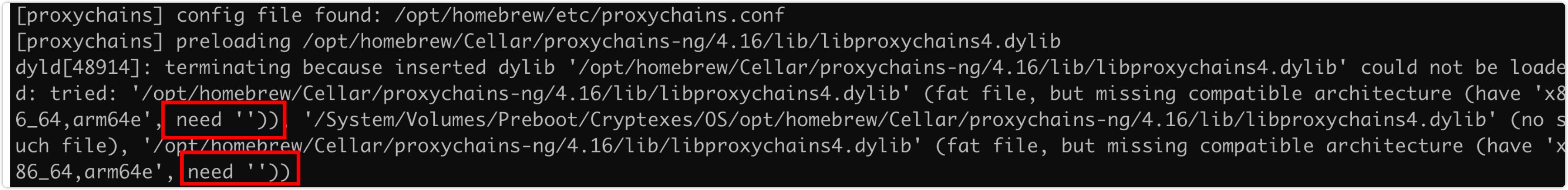

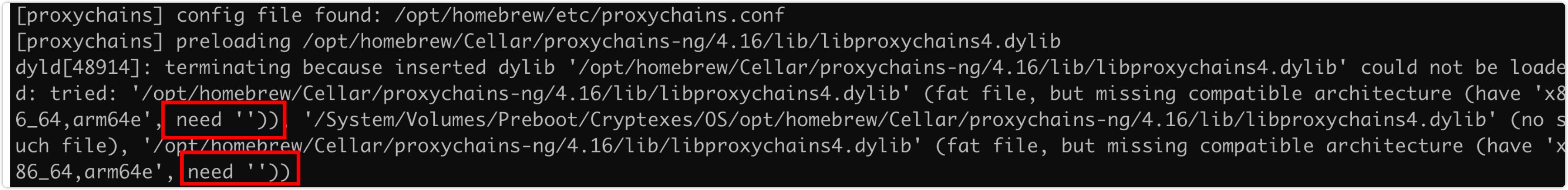

Mac M1 Ventura解决ProxyChains-ng无法正常使用

0x00 踩坑在Mac M1芯片Ventura系统中直接通过brew安装Proxychains-ng会因为Ventura系统Bug 导致libproxychains4.dylib文件无法正常加载 Github找issue和采用百度来的编译方法均无法解决,怀疑是系统层的Bug 经过折腾,成功找了解决方案,开个文章记录一下 0x01 解决过程# 恢复模式关闭sip csrutil disable # 打开arm64e支持 sudo nvram boot-args=-arm64e_preview_abi 随后重启Mac 重启mac后 git clone https://github.com/rofl0r/proxychains-ng cd proxychains-ng CFLAGS="..

Read moreHello World

Blog迁移到Github纪念日

Read more

2023年初感悟与重生之我是赏金猎人合订本

前言经历了去年一年疫情大背景下的互联网寒冬,年初时节,终于等到了春回大地,疫情时代的基本结束。但是很遗憾,经历了去年的亏损后,笔者的小微企业已经熬不过今年年中了,作为一个20来岁的创业者准备申请股权转让了,颇有些感慨。自己忙里忙外,终究还是要老老实实地放下那些不切实际的想法,接受现实和市场的残酷。 做公司和业务的这两年,笔者经历了很多,除去少部分成单的绽放时刻,大部分时候多的还是被人心和人性打的鼻青脸肿的感悟。时时刻刻考虑企业能否活过下一个季度,这让一个20来岁的年轻人身心俱疲,感到迷惘、不安和浮躁,迷失了很多的初心与热爱。所以我选择给足自己沉淀的时间,寻觅本心,而不是在年轻到不能再年轻的岁月里急于求成。 如今回首看来,可能同时做技术和商业的人,心中最纯粹的东西可能也只剩下技术了。笔者小时候被黑客的故事吸引..

Read more

重生之我是赏金猎人(十二)-记一次最终被忽略的graphql漏洞挖掘经历

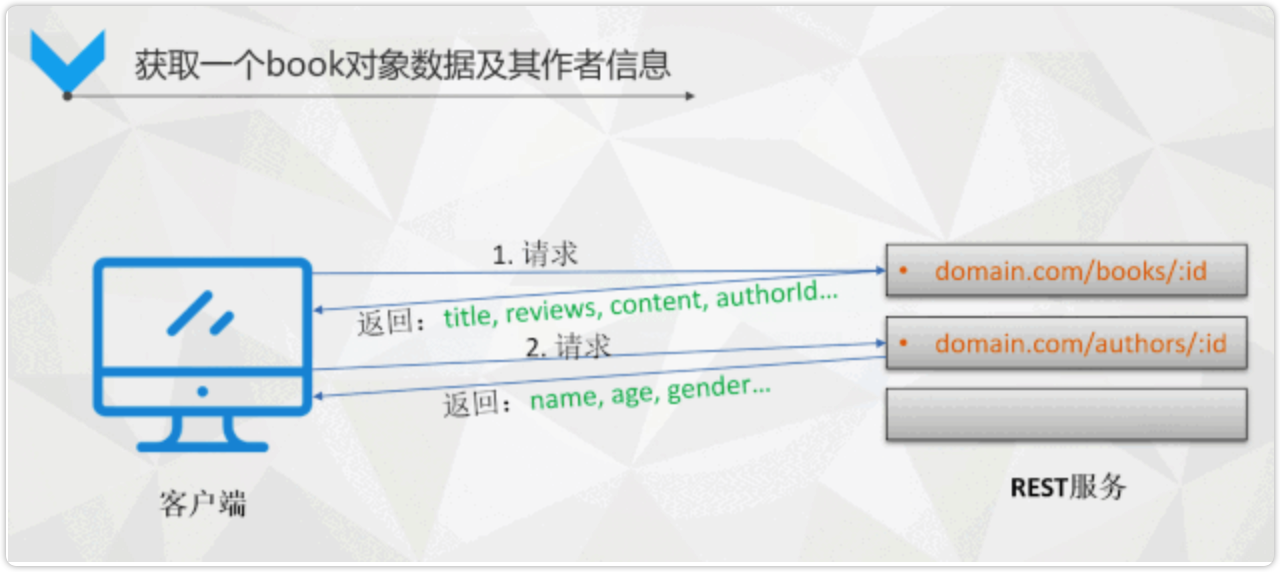

0x00 起因前几日在hackerone上挖掘某高赏金厂商,走了一遍业务点后,偶然发现http history里面有个graphql的接口 于是一场坐牢之旅开始了 0x01 前置知识与内省查询不了解graphql的兄弟可以看看如下的图 通俗易懂地说:Graphql类似于restful的API 开源查询语言,其巧妙的新方法来改善应用程序中客户端和服务器之间的交互,为项目构建和后期维护提供了新思路 在实践经验中,发现国内用graphql技术的厂商并不是很多,大部分还是基于restful的,国外比较流行 在graphql中,是支持“内省查询”这种比较特殊的技术的 简单来说就是,GraphQL内置了类似于“swagger的”接口文档,你可以通过内省的方法获得这些信息,如graphql中对象定义、接口参数等信息。..

Read more

重生之我是赏金猎人(十一)-从忽略到triage再到失望bounty的SSRF挖掘之旅

0x01 起因前两天和朋友聊天,他发现了一家在hackerone上赏金颇高的Program,并且发现了其中的漏洞 让老夫羡慕不已 去hackerone看了看厂商信息,漏洞奖励确实是非常诱人的 而且BugBounty Program Launched on Apr 2015…. 8年hackerone的老厂商了,业务点本来就不多,又被世界各国牛逼的黑客们挖了八年,难度可想而知 但是为了赏金迎难而上,才应该是真正的漏洞猎人该有的风格。 0x03 走业务点万念俱灰到发现敏感请求从Hackerone的Program scope中搜集了一下业务信息,虽然展开测试 测试了常规的一些WEB漏洞,IDOR等漏洞,发现完全没有一点机会,Filter和鉴权写的非常过硬,而且用户都是通过uuid类型来传参进行身份鉴权 首先目..

Read more

重生之我是赏金猎人(十)-记一次层层突破的攻防演练

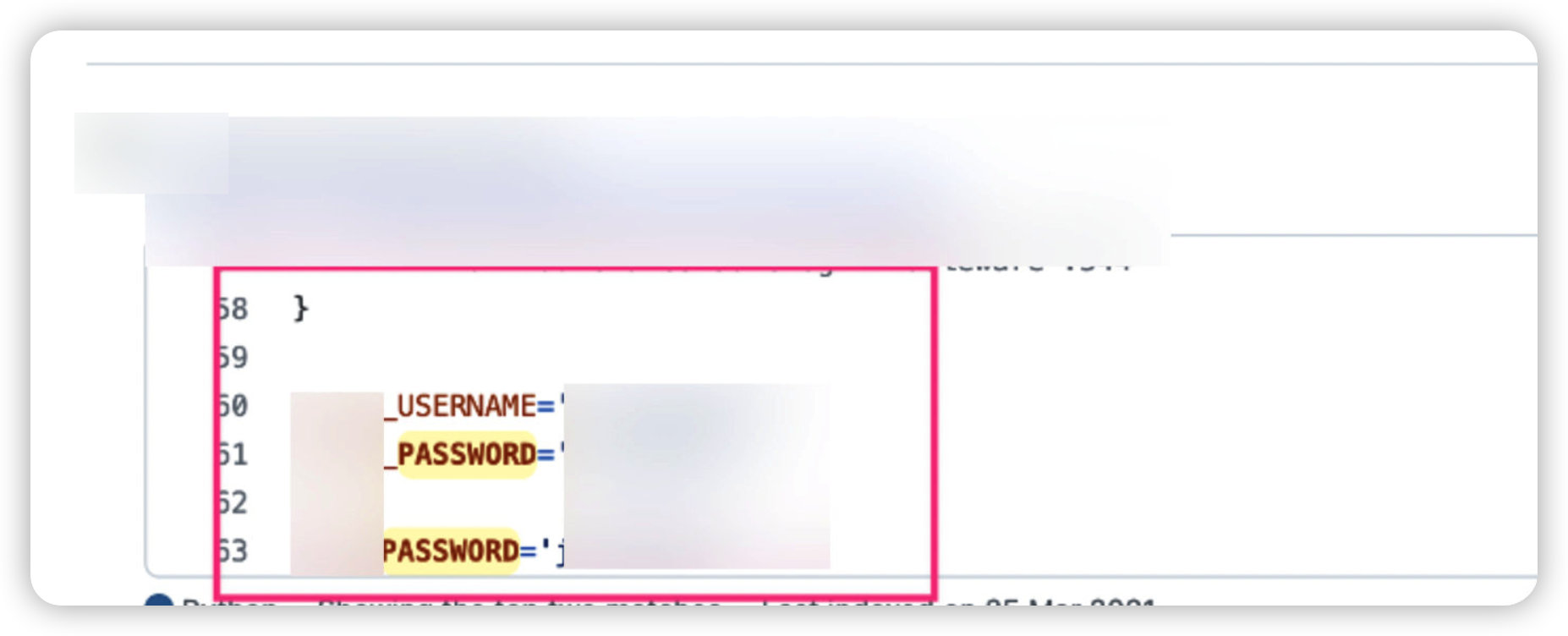

0x00 前言本文简单记述了一下本人在某攻防演练过程中一次层层突破的有趣经历 技术性在攻防实战中虽然一般,但是层层突破的过程比较有意思,并用到了比较多的思路,因此分享给大家 0x01 SSO账号获取由于目标是某大学,对外开放的服务基本上都是一些静态Web页面,没什么太多利用点 因此获取一个该大学的SSO账号就显得尤为重要~ 本人使用该大学的域名、以及常见的搜索密码关键词,调用Github的api在Github中定位到了就读该大学的关键用户 该同学安全意识较为薄弱,经常将账号密码硬编码在程序内,这正是我们苦苦寻觅的人才 结合他在其他项目中硬编码的学号,我们成功利用他的学号+密码登陆该大学SSO系统和学生vpn系统 本来以为可以进驻内网了,结果发现学生VPN除了访问一些学术资源,啥也干不了 好在进去SS..

Read more