重生之我是赏金猎人(一)-轻松get某src soap注入

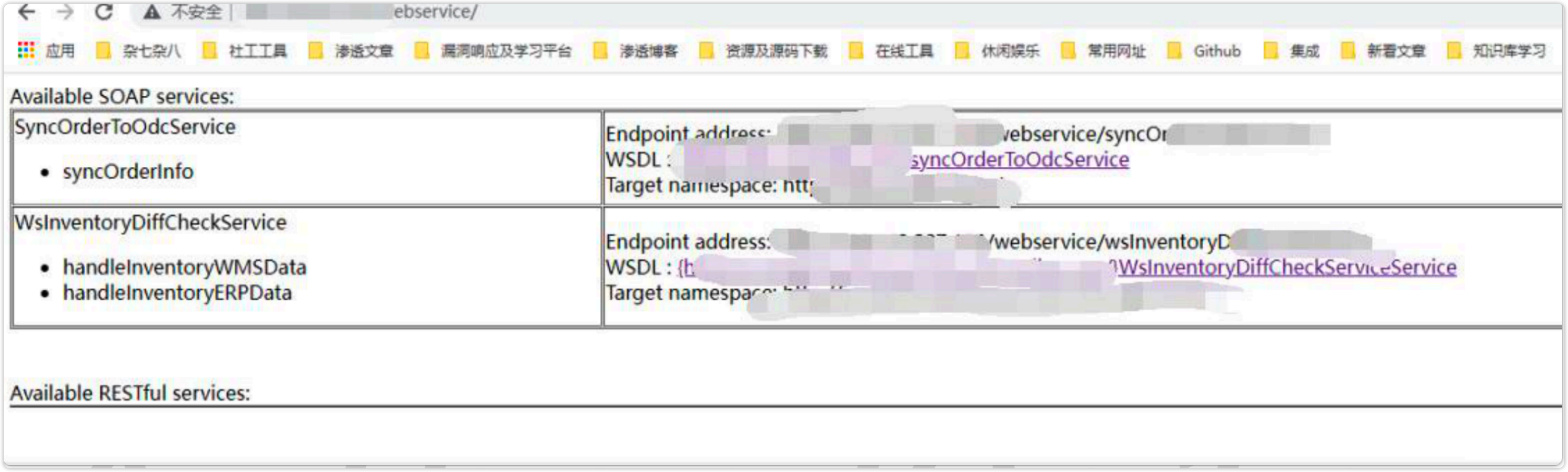

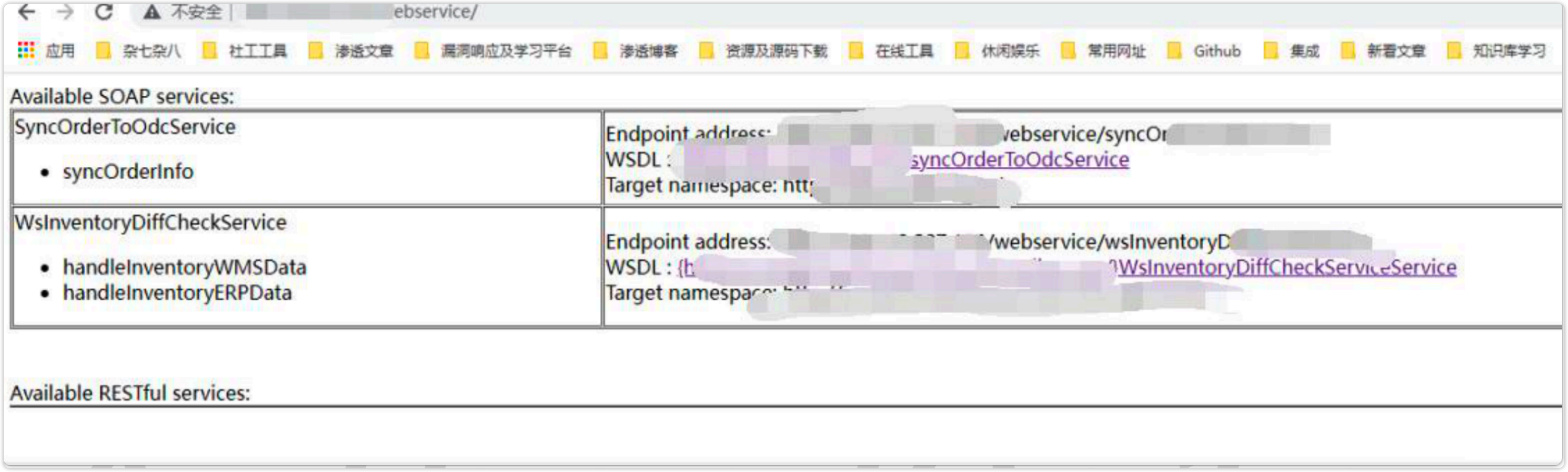

0x01 挖掘过程在对某SRC测试时,本人根据其证书信息收集到了部分深度子域,并找到了其对应的业务IP段 写了个shell脚本+ffuf批量fuzz某src c段资产目录 发现了xxSRC c段的一个提供了webservice的服务器 http://180.x.x.x/webservice/ 获取到接口http://180.x.x.x/webservice/syncOrderToOdcService 使用soup ui 进行调试 数据 <soapenv:Envelope xmlns:soapenv="http://schemas.xmlsoap.org/soap/envelope/" xmlns:odc="http://odc.ws.qiku.com/"&..

Read more

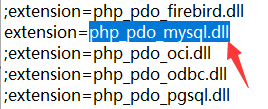

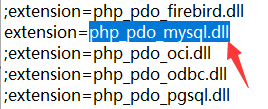

从PDO下的注入思路到获得Git 3000star项目0day

0x01 PDO简介PDO全名PHP Data Object PDO扩展为PHP访问数据库定义了一个轻量级的一致接口。PDO提供了一个数据访问抽象层,这意味着,不管使用哪种数据库,都可以使用相同的函数(方法)来查询和获取数据。 PHP连接MySQL数据库有三种方式(MySQL、Mysqli、PDO),列表性比较如下: Mysqli PDO MySQL 引入的PHP版本 5.0 5.0 3.0之前 PHP5.x是否包含 是 是 是 服务端prepare语句的支持情况 是 是 否 客户端prepare语句的支持情况 否 是 否 存储过程支持情况 是 是 否 多语句执行支持情况 是 大多数 否 如需在php中使用pdo扩展,需要在php.ini文件中进行配置 0x02 PD..

Read more

2021年 hw红队样本分析(三) - NimShellcodeLoader

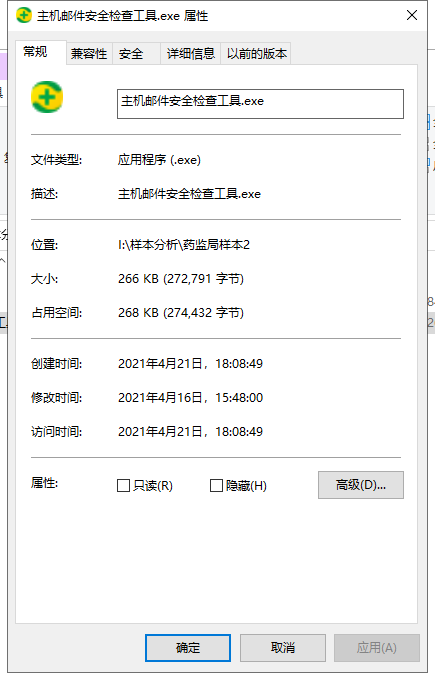

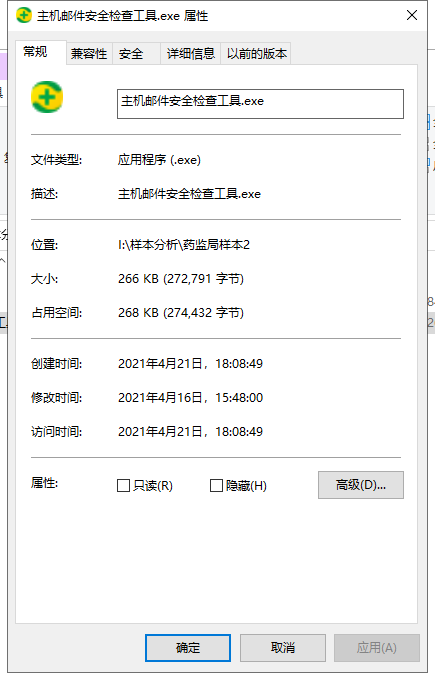

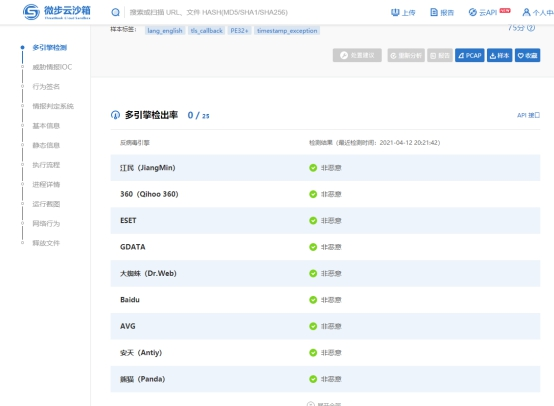

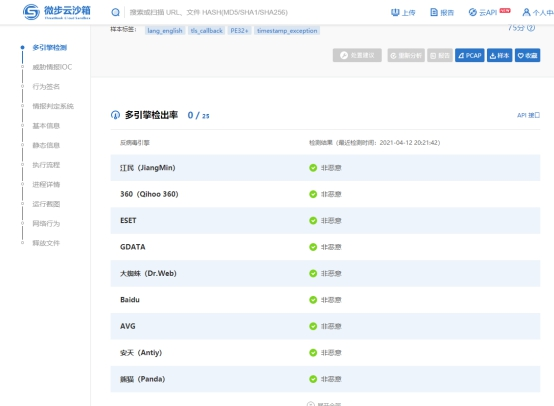

0x01 样本概况Name:主机邮件安全检查工具 ico使用的是360的图标 在Virustotal网站上,样本报毒1引擎,基本上绕过了全部国产杀毒,免杀效果较好 0x02 样本分析对该样本进行反编译处理, 根据程序中各地址字符串信息可以推断 该样本使用了较为小众的语言nim作为shellcode loader 因为该样本使用的是nim语言,导致反编译出现有较大困难 获取到了部分远程加载地址 http://47.105.76.103:8023/log.txthttp://47.105.76.103:8081/cmhttp://47.105.76.103:8081/lbJD根据字符串信息+动态调试结果推断该恶意样本执行流程如下 下载http://47.105.76.103:8023/log.tx..

Read more

2021年-HW红队样本分析(二) - C++ ShellcodeLoader

0x01 样本概况Name:国家xx局安全升级文档.docs.exe ico为word的,很显然在利用已知扩展名隐藏的特性在钓鱼 在Virustotal网站上,样本报毒9引擎,基本上绕过了全部国产杀毒,免杀效果相对较好 其样本为C2远控样本,回链地址为39.107.95.197 其回连IP已经被标记为恶意C2 IP 行为特征如下 0x02 样本分析对该样本进行反编译处理,该恶意样本执行流程如下创建互斥体 检查用户名 检查当前环境是否为虚拟机 检查系统语言 从http://39.107.95.197:8888/update64.bin下载文件并复制到内存 virtualAlloc开辟内存后 将刚刚下载的bin文件的shellcode加载到开辟的内存中并且执行 winhex查看bin文件 其s..

Read more

2021年 HW红队样本分析(一)-PythonShellcodeLoader

0x01 邮件原文与样本hw期间内部邮箱网关收到了钓鱼邮件 邮件原文如下 解压后得到样本 财险内部旅游套餐方案.pdf.exe 样本为大小为5.88M,HASH如下 MD5 5bc32973b43593207626c0588fc6247e SHA-1 551414cb283a56cf55817c720c2efee0144ea2ed SHA-256 d12e852eeefa87e75c7876fb53947b979bfbf880eb825eb58b9fe7f0132809ad VT报毒 14/69,免杀效果尚可 通过Yara规则检测,为典型的Cobaltstrike x64 https beacon载荷 基于程序体积和逆向后获取到的函数判断,该恶意样本为Python编写的shellcode..

Read more

记一次奇妙的学校渗透之旅

0x01 起因由于疫情问题,学校的易班APP新增了打卡系统,每天需要进行晨检,午检打卡,忘记的话就是上千字检讨 本人对于这种“形式主义”深感不满,于是准备操作一番 非常幸运,校级“易班”系统的负责人就是我们团队的指导老师, 在取得他的授权后,便开始了对于易班系统的曲折而又精彩的渗透 在此鸣谢M78sec的所有成员 0x02踩点基本的信息搜集咱们就不多说了 根据老师口述,该域名下部署有多项功能系统(包括负载均衡,直播,表白墙,打卡签到系统,心理测试系统等等),因此不同系统使用了不同的多台服务器 看样不能一劳永逸,需要各个系统、服务器逐个击破,然后摸入核心系统中 首先打开“易班”系统的首页是这个样子 不难看出,开发者使用了TP框架,在简单地测试了各种TP 注入,RCE的payload后均以失败告终,看样安全..

Read more

BS架构在线Shellcode免杀平台

和几位dalao忙了几天 利用PHP+Python+GO三门语言写了一个在线shellcode免杀平台 在CS中生成X64的c shellcode,按照平台指定格式提交,即可一键生成免杀后门(过所有国产) 本人郑重承诺,不含任何后门,欢迎各位reverse确认!为防止滥用,就不开源出来了 我也不会收集大佬们的c2 ip,今年hw我并不参加 本在线平台仅限攻防演练、授权渗透测试中使用,严禁用于非法用途(居心叵测之人自重,本系统带有溯源机制) 使用注册码进行账号注册后,会自动获取最近两次登录的ip并进行绑定,其他ip无法登录,使用注册码前请谨慎考虑 平台链接联系博主获取 现免费赠送5个邀请码,如果没领到联系我vx:J0o1ey997,定期会发邀请码 HXGzVWWxzWCZ63hL3XyHHbbBL5X1Q..

Read more花儿在不同的季节开放

当你未有积淀,一心陷于物欲之时 尝试读读俞敏洪这篇演讲稿《花儿在不同的季节开放》 节选: 我们的生命和四季的花儿一样,在不同的阶段有着不同阶段的美丽:童年的纯真,少年的遐想,青年的冲动,中年的成熟,老年的智慧,都是人生不同阶段的美丽。假如我们一出生就像老年人一样洞察世事老于世故,这一辈子就没了期待;如果反过来我们一辈子都像毛头小伙一样懵懂世事青涩简单,这一辈子也就没有了进步和精彩。 人生之所以可贵,在于我们在不同的阶段总会有不同的成长和领悟。我最怕的就是一辈子没有变化或者所有的精彩一次释放完毕。没有变化意味着停滞不前,也意味着蒙昧无知;所有的精彩一次释放完毕意味着生命就像夜空中的礼花,尽管精彩得炫目但一瞬间就归于黑暗。我们看到很多年轻时就成名的电影明星或歌星,像夜空的流星一样,闪耀登场,瞬间..

Read more

Eyoucms SSTI漏洞审计

0x01 审计起因由于在先知查看文章的时候无意看到了EyouCMS漏洞复现文章,于是产生了审计之心 0x02 EyouCMS简介 EyouCms是基于TP5.0框架为核心开发的免费+开源的企业内容管理系统,专注企业建站用户需求。提供海量各行业模板,降低中小企业网站建设、网络营销成本,致力于打造用户舒适的建站体验。这是一套安全、简洁、免费的流行CMS,包含完整后台管理、前台展示,直接下载安装即可使用。 演示网址:[http://demo.eyoucms.com][2] 官方网站:[http://www.eyoucms.com][3] 0x03 代码分析进入/application/api/controller/Ajax.php中的**function get_tag_memberlist**方法 publi..

Read more

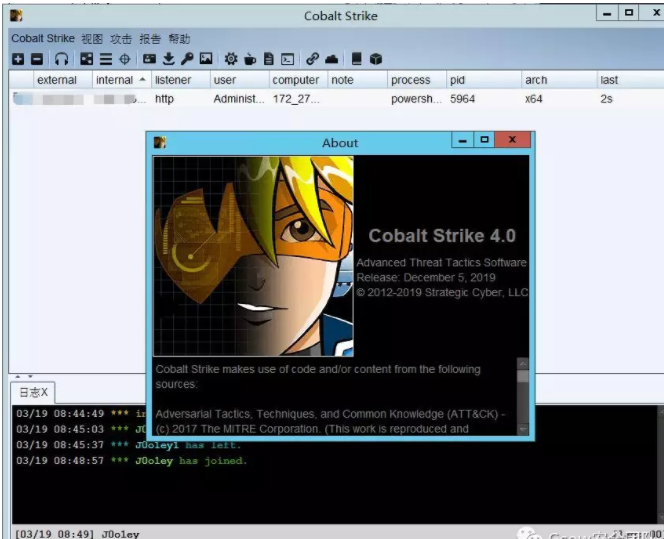

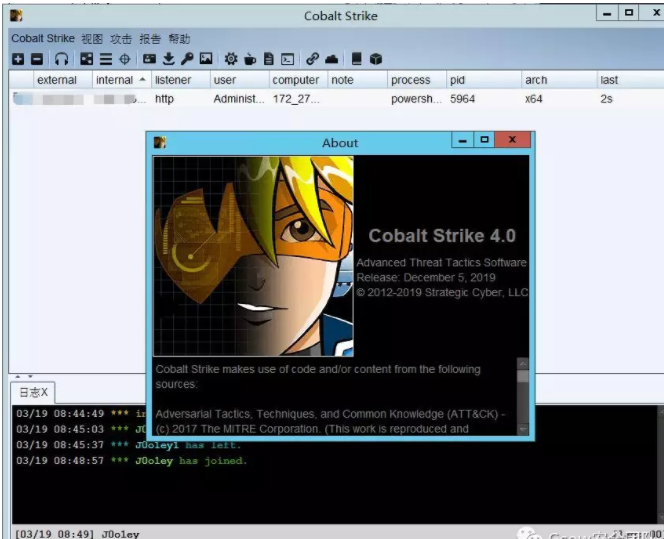

自制CS 4.0 去暗桩/VNC修复/x64Payload修复/终极汉化版本

两天过去了,我知道,大家都在等CS完美破解版 从CS4.0出了以后,足足折腾两天了。暗桩,x64 payload,vnc支持等等问题层出不穷 而且官方也没有编写windows下启动teamserver的批处理文件 自己动手,丰衣足食! 参考先知一位师傅和国外某牛的修复方法,CS4.0去暗桩,windows teamserver支持,vnc修复,x64 payload修复,汉化支持 终极版本今天发布!! 如果不需要汉化的话,在start.bat中去掉agent即可 站着干嘛,进来白嫖啊 链接:https://pan.baidu.com/s/11rJVvgKviN82sVOrpHoSlg提取码:z44m

Read more