Cobaltstrike系列教程(七)端口扫描与Net View

0x01-端口扫描 右键一个beacon,选择目标–>端口扫描 或在beacon中使用命令portscan [ip] 命令 随后Cobaltstrike会自动识别目标机所在的内网ip段,可选择ARP,ICMP,none三种方式进行扫描,ports中填入你要扫描的端口 扫描后的结果,会在beacon中输出,或可在目标视图中查看到 0x02-Net view选择一个beacon,右键,目标–>Net View,或在beacon中使用命令net view 如图,beacon中输出了net view的信息

Read more

Cobaltstrike系列教程(六)文件/进程管理与键盘记录

0x01-文件管理①基础管理选择一个会话,右键,目标–>文件管理Upload为上传一个文件 ,Make Directory为创建文件夹,List Drives为列出盘符,refresh为刷新,这块很简单,就不一一讲了。 ②下载文件需要使用文件管理功能,然后右键download再点击菜单栏上方的文件下载按钮点击sync files,配置保存路径即可下载文件 ③执行或删除文件执行文件点击execute后会弹出一个窗口,要求你输入要执行程序的参数,这边按你的要求填写就行,不需要参数的话就不填。 0x02-进程管理①进入进程管理选择一个beacon,右键,目标–>进程列表进程列表中 ,kill为关闭程序,refresh为刷新进程列表,inject则是把beacon注入进程,Log Keystrokes为..

Read more

Cobaltstrike系列教程(五)凭据导出

0x01-凭据导出凭据说的通俗易懂一点,可以理解为目标机的账号,密码凭据导出是渗透测试中即为重要的步骤,导出目标机凭据后,我们可以使用凭据实现横向移动(利用hash传递,smb/rdp爆破等等手法)来扩大我们的战果 0x02-Hashdump导出hash选择beacon会话右键,选择执行–>转储Hash,或在beacon中输入hashdump如图beacon会话框输出了目标机的用户名和密码hash值以本次导出的一个凭据为例 admin:1022:aad3b435b51404eeaad3b435b51404ee:f4bb18c1165a89248f9e853b269a8995::: f4bb18c1165a89248f9e853b269a8995为admin用户的NTLM Hash我们可以去..

Read more

Cobaltstrike系列教程(四)菜单栏与视图

0x01-Cobaltstrike菜单栏 1.新建连接 2.断开当前连接 3.监听器 4.改变视图为Pivot Graph(可以显示各个目标的关系) 5.改变视图为Session Table(会话列表) 6.改变视图为Target Table(目标列表) 7.查看凭据信息 8.查看文件下载 9.查看键盘记录 10.查看屏幕截图 11.生成无状态Beacon后门 12.java自签名程序攻击 13.生成office宏后门 14.生成脚本通过web传递(利用powershell,bitsadmin,regsvr32生成会话) 15.在Cobalt Strike的web服务上托管一个文件(提供一个文件下载) 16.管理Cobalt Strike上运行的web服务 17.帮助 18.关于 0x02-Cobalts..

Read more

Cobaltstrike系列教程(三)beacon详解

0x01-Beacon详解1.Beacon命令大家通过系列教程(二)的学习,配置好Listner,让目标机执行我们的Payload/后门程序后,即可发现目标机已经上线右键目标interact来使用Beacon,我们用它来执行各种命令 ※在Cobalt Strike中它的心跳默认是60s(即sleep时间为60s,每一分钟目标主机与teamserver通信一次), 这会让我们执行命令或进行其他操作响应很慢。。。我刚开始没设置sleep时间甚至以为是cobaltstrike坏了–||。如果sleep时间过长,在下载文件面前更为明显,所以在测试时会把时间降低一点 。所以拿到beacon我一般先执行sleep 5,大家可以根据实战环境来调节,建议不要太快,不然流量会很明显。※注意:beacon中不能直接输..

Read more

Cobaltstrike系列教程(二)Listner与Payload生成

0x00-前言PS:原本想完成日更目标的,但昨天在研究无线,就没更,今天加班~ 0x01-Listner(监听器)介绍①Cobaltstrike listner简介可能有一些小白并不理解什么叫做listner,在此科普一下。Listner(监听器):专门用于对其他对象身上发生的事件或状态改变进行监听和相应处理的对象,当被监视的对象发生情况时,立即采取相应的行动。在许多的渗透测试工具中,例如empire,metasploit,cobaltstrike中都有listner的存在。大家可以简单地理解为listner就是用来接收目标主机权限的模块。 创建Listener的步骤:Cobaltstrike–>监听器目前我是用的是Cobaltstrike3.13版本,其中内置了九个Listener windows/..

Read more

Cobaltstrike系列教程(一)简介与安装

0x01-Cobaltstrike简介Cobalt Strike是一款美国Red Team开发的渗透测试神器,常被业界人称为CS。这款神器许多大佬们都已经玩的很6,我一个菜鸡玩的略有心得,因此写一下自己的Cobaltstrike系列文章,希望给各位一点帮助。最近这个工具大火,成为了渗透测试中不可缺少的利器。其拥有多种协议主机上线方式,集成了提权,凭据导出,端口转发,socket代理,office攻击,文件捆绑,钓鱼等功能。同时,Cobalt Strike还可以调用Mimikatz等其他知名工具,因此广受黑客喜爱。项目官网:https://www.cobaltstrike.com话说这个工具的社区版是大家熟知的Armitage(一个MSF的图形化界面工具),而Cobaltstrike大家可以理解其为Armit..

Read more

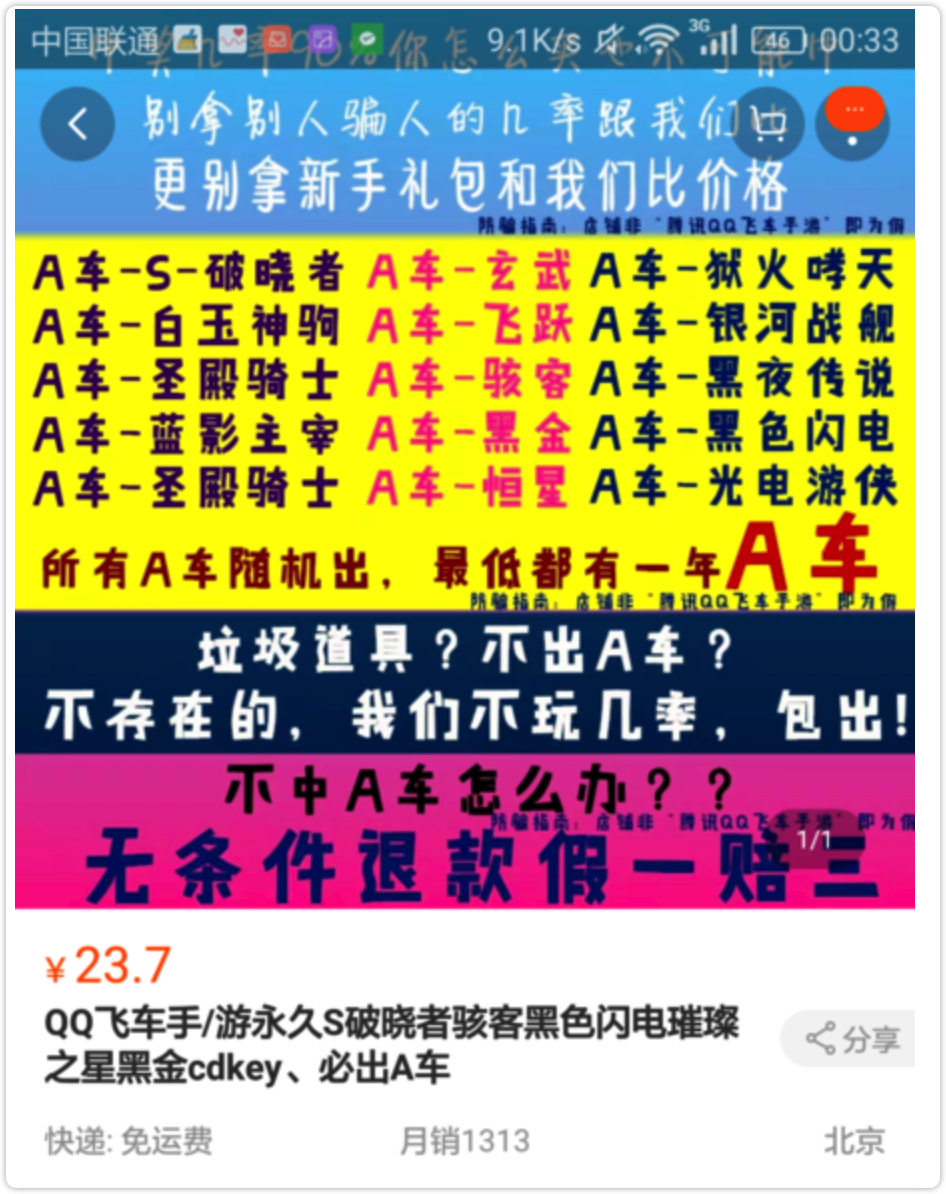

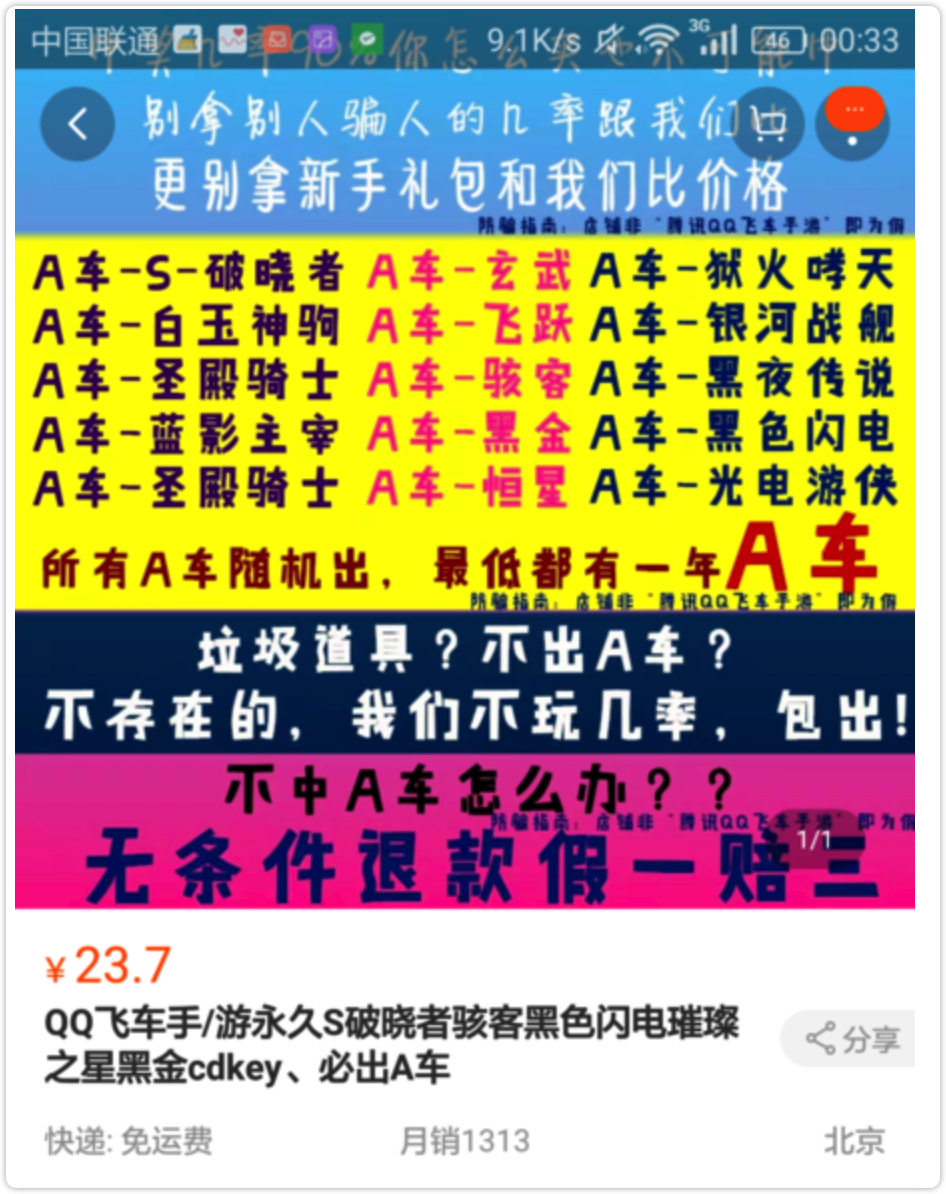

记一次20撸240的沙雕威胁情报提交

0x01 起因这是一篇没有任何技术性的文章,单纯记录一下意想不到的赚小钱经历 前几个月,我的弟弟突然QQ给我发来了一条消息,说要买个QQ飞车的cdk,我作为一个通情达理的好哥哥,自然不好意思回绝,直接叫他发来了淘宝链接23块钱必中A车,月销量1000多。。看起来还行,本来也没多少钱,没仔细想,直接买了下来商家发货的时候私聊给了我这个。。。他们给出的兑换CDK链接为 http://39.104.158.110/game.html 你这是qq飞车的官网???如此粗制滥造的cdk兑换界面 很明显是在骗人,一怒之下找商家退款 并且跟骗子客服进行了长时间交流,谁知竟然驳回了我的退款要求 信息安全从业者的尊严一下觉醒了。 0x02 进入发卡后台访问http://39.104.158.110这个主界面看下前台JS代码据此..

Read more

Seacms最新版本注入实战+后台RCE成功getshell

0X01海洋CMS简介#海洋cms是为解决站长核心需求而设计的视频内容管理系统,一套程序自适应电脑、手机、平板、APP多个终端入口,无任何加密代码、安全有保障,是您最佳的建站工具。——来自seacms官网(简而言之就是专门搭建看片网站的cms) 0X02海洋CMS V9.1以下版本全版本SQL注入分析#看到了最近tools上最新的seacms sql注入漏洞,不由得下体一硬。干干巴巴的,cnm,必须盘他! 漏洞产生处code如下 session_start(); require_once("../../include/common.php"); $id = (isset($gid) && is_numeric($gid)) ? $gid : 0; $page = (iss..

Read more黄叶地

相同的夜,相同的人,拿着相同的笔,写着自己的随笔。 这正是北国的秋天。 袅袅兮秋风,洞庭波兮木叶下。无论是山林间,湖畔旁,或是校园中,每一棵树木都进行着一种特殊的告别。 无论这世界怎样经历沧海桑田之变,秋雨淅沥沥沥的夜里,总会听到落叶之声。 这是注定包裹他们的生命仪式。 待到睡眼惺忪的人从床上醒来,略带睡意地走出房门,雨后汹涌袭来的寒意让他打了个寒颤,清醒了几分。擦亮眼睛,他选择仰观碧云之天,俯察黄叶之地。 树木一夜之间纵情所欲,选择把所有流动着纯粹的鲜绿汁液的叶子铸成金币,在雨夜中尽情挥撒,沙沙作响,这黄叶纵然落到地下,这也不失为一种掷地有声的馈赠。 人们似乎对这般大自然的赠礼失去了兴趣,并不无兴趣躬身拾起。 日出东南隅,照在他的脸上。晓露初歇,独行之人弯下腰拾起了几片黄叶。 他把叶子放在阳光之下,叶子上..

Read more